Ecco 7 semplici regole da seguire per garantire l’integrità dei dati in azienda. Senza dimenticarsi mai del buon senso.

È vero, è un po’ come cercare di convincere qualcuno dell’utilità dell’acqua calda – qualsiasi privato o azienda dovrebbe avere sempre un backup aggiornato, completo e che permetta un facile ripristino – ma purtroppo ogni volta che parlo con qualche responsabile IT, consulente o sistemista scopro che alcuni concetti molto semplici sono in realtà fraintesi o presi alla leggera, quando non trascurati con negligenza.

Vediamo dunque di fare il punto sui requisiti di un buon sistema di backup.

1: “2 is better than 1”… una copia in più non guasta… anzi…

Non pensiate mai che una singola copia su un disco esterno, un NAS o una qualsiasi altra risorsa sia sufficiente. I guasti sono dietro l’angolo e facilmente vi troverete ad affrontarli nel momento meno opportuno. Dunque duplicate i backup su almeno due supporti, anche se quello principale vi sembra sufficientemente affidabile. Non è necessario ovviamente copiare tutto: se fate un backup completo (immagine) di ogni computer probabilmente è inutile duplicare tera e tera di dati. Il backup dei dati più critici (ad esempio documenti e posta elettronica) è però importante che stia in almeno due posizioni differenti, entrambe affidabili.

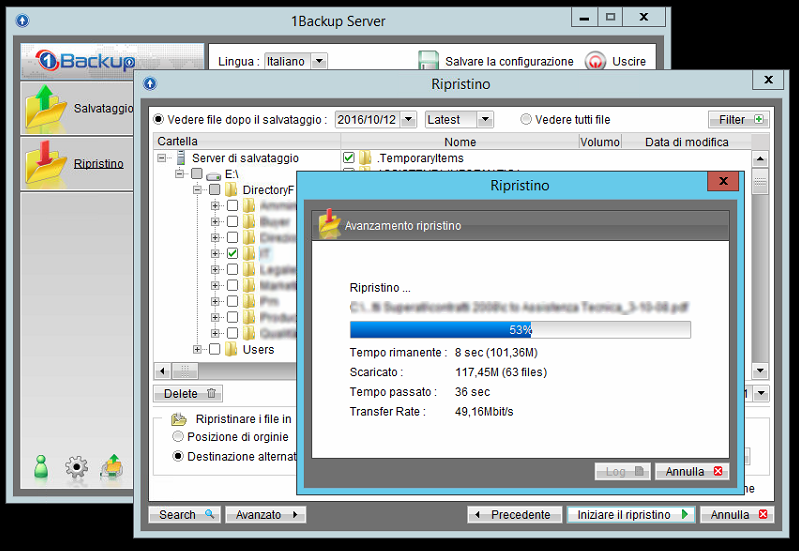

2: Il ripristino deve essere testato

I backup in genere vanno sempre bene, è il ripristino dei dati che spesso da problemi … Solo nel momento del bisogno vi accorgerete degli errori, delle mancanze o delle criticità di ciò che avete salvato. Dunque è senza dubbio importante verificare i backup ripristinandoli in un ambiente di test. Non tutte le tecnologie richiedono questa verifica: ad esempio se state facendo una pura copia di una cartella è difficile che qualcosa vada storto, perlomeno se il software di backup è in grado di avvertirvi in caso di errori di lettura/scrittura, magari dovuti ad accessi contemporanei allo stesso file.

Le cose diventano molto più difficili quando usate software che elaborano i dati creando un formato proprietario di file. In questo caso l’unico modo per verificare quello che avete memorizzato è – appunto – fare un ripristino. Alcuni software offrono un sistema di verifica degli archivi che è già una buona via di mezzo, ma solo un ripristino completo vi darà la sicurezza del risultato.

La probabilità che il backup non sia utilizzabile cresce ulteriormente quando si tratta di un salvataggio eseguito a caldo, come quello di una Virtual Machine accesa e in funzione su un sistema di virtualizzazione, o quello di una immagine di sistema lanciata con Windows acceso. Non è infatti detto che questo backup sia consistente, soprattutto se non vengono utilizzate apposite tecnologie (come VSS di Microsoft in ambiente Windows) e se non si fa un backup compatibile con alcuni applicativi, come database di vario tipo, Sharepoint, Exchange o prodotti simili. In questi casi il ripristino periodico diventa fondamentale. Gli strumenti più sofisticati come Veeam o HPE VM Explorer permettono di ripristinare in modo completamente automatizzato le VM in un ambiente virtuale e al termine di lanciare appositi script e catturare una schermata per capire se il ripristino è andato a buon fine. Non è una opzione per pazzi fanatici, ma una pratica fondamentale per avere la certezza di avere un backup utilizzabile.

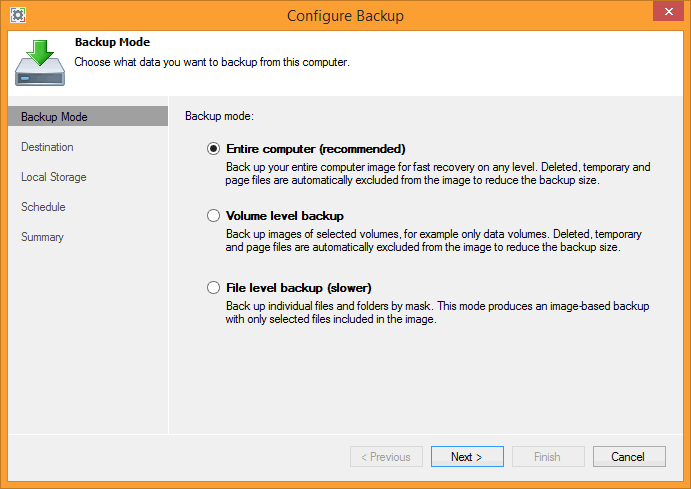

3: Usate le tecnologie giuste

Tornando al caso del punto precedente, è evidente che non sempre il backup dell’immagine completa di un PC o di una VM è la soluzione migliore. Innanzitutto perché questo richiede molto spazio e molto tempo in caso di ripristino e poi perché non dà tutte le garanzie di buon funzionamento necessarie.

Nella maggior parte dei casi una copia del database o dei file critici dell’applicativo che state utilizzando permette di risparmiare moltissimo spazio e di eseguire il backup con maggiore frequenza, tenendone un numero di versioni nettamente più elevato. In ogni caso però la tecnologia migliore varia in base all’oggetto del salvataggio.

Se state salvando il contenuto di un file server avrete meno problemi ad esempio facendo una sincronizzazione periodica con conservazione delle versioni. In questo modo potrete recuperare anche un singolo file, senza dover usare strumenti di terzi per estrarre i dati.

Se state salvando il contenuto di un database dovete necessariamente usare uno script compatibile con il database server utilizzato. Non potete copiare il file a caldo, rischiate di avere un file inutilizzabile. In alternativa utilizzate un software commerciale che supporti la tipologia di database e la versione del database server in uso.

Se state facendo un backup di Sharepoint usate (anche) il suo strumento integrato di backup, è sicuro e permette di salvare tutto lo stato del sistema. Questo backup può tra l’altro essere scriptato facilmente e può essere eseguito in modalità completa o incrementale. Naturalmente insieme a questo script potete fare anche un backup delle VM su cui è in esecuzione e possibilmente anche un altro backup con un software specifico che permetti un facile recupero incrementale.

Se usate Exchange… probabilmente è ora che pensiate a un servizio di posta elettronica online… Se proprio volete usarlo acquistate un software commerciale che ne permetta il backup e il ripristino in modo granulare e leggetene benissimo la documentazione per essere certi di aver rispettato tutte le best practices. Inoltre se possibile sfruttate al massimo le funzioni di Exchange per il recupero della posta eliminata, magari estendendo il periodo di copertura oltre i 30 giorni.

4: La granularità è importante

Questo punto va di pari passo col precedente. Quando vi chiederanno o avrete la necessità di recuperare qualcosa da un backup molto probabilmente non potrete e non dovrete ripristinare TUTTO il sistema allo stato dell’ultimo backup. Magari vi servirà una sola email o un solo file. Dovete dunque avere una strategia per il recupero, in base a come gestite il backup, dunque in base alle tecnologie che avete adottato. L’importante è essere pronti ad ogni evenienza.

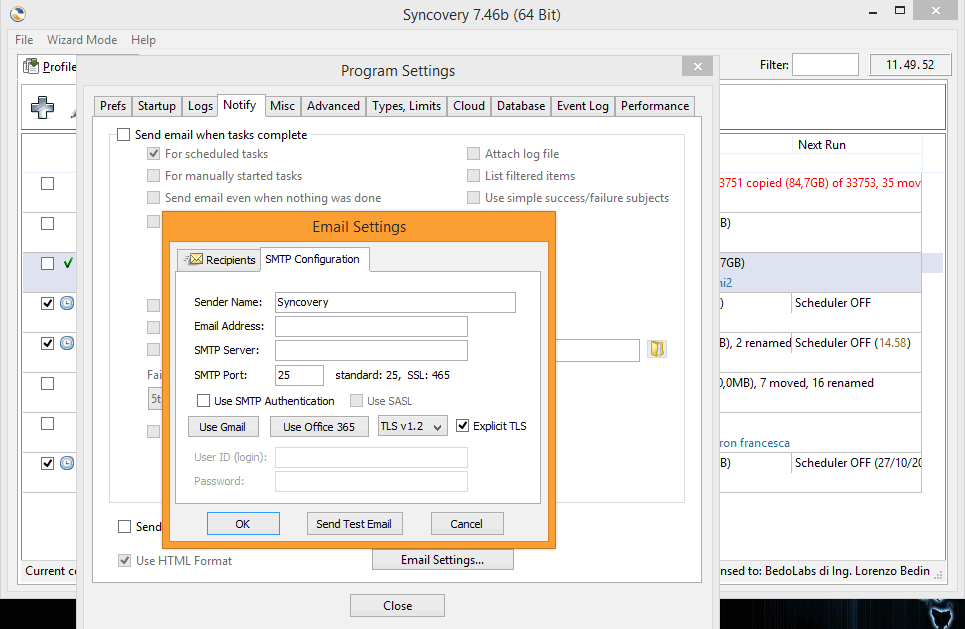

5: Notifiche sì, ma con la dovuta chiarezza

Alcuni software di backup inviano quotidianamente un file zip allegato contenente un file di testo, che include il log completo di tutte le attività di backup eseguite. Per quanto questa funzione possa mettervi al riparo dalla perdita di file di log dentro al server, di sicuro non vi permetterà di capire cosa sta succedendo, a meno che abbiate tutti i giorni il tempo di aprire il file, estrarne il contenuto e leggere con cura tutto il dettaglio, soffermandovi su ogni errore.

Un buon software di backup vi manda un rapporto chiaro e leggibile, che permette di capire se le cose vanno bene già fermandosi all’oggetto. Nel testo semmai deve esserci il dettaglio dei file (o delle VM o dei database…) che hanno dato errore. In questo modo con il minimo impegno si può verificare chiaramente che cosa è andato storto, magari rinviando una verifica quando l’errore è su un file di minore importanza.

È utile che il rapporto arrivi anche quando non ci sono file da copiare o il software di backup non viene eseguito per qualche motivo. Un altro problema infatti che si può verificare è se il software di backup inizia a non inviarvi più messaggi email perché non funziona più o magari anche per un problema di rete, una nuova configurazione o password del server SMTP o qualsiasi altro motivo. Dovrete avere un sistema per verificare che questo non succeda, altrimenti non potrete più verificare lo stato dei backup. Se ricevete una sola email al giorno per i backup della vostra azienda magari vi accorgerete della mancanza della notifica (ma non è detto…), se ricevete decine di email da tutti i vostri clienti, le probabilità di non notare le notifiche sono molto elevate.

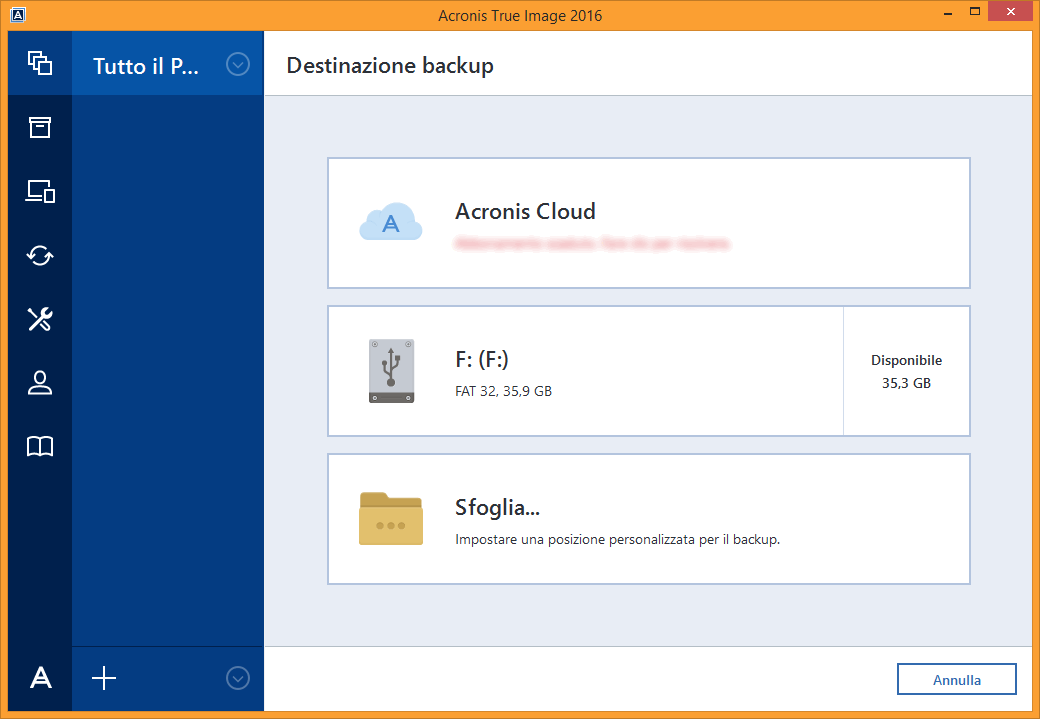

6: L’uso intelligente del cloud

Naturalmente se avete pensato a un piano di disaster recovery, avrete pensato anche a copiare i dati al di fuori della vostra azienda, in un public cloud o in un’altra sede della vostra stessa attività.

Nel copiare i file verso una locazione remota è facile farsi prendere la mano e copiare TUTTO quello che viene copiato anche sul NAS locale. In realtà un approccio del genere non è consigliato, soprattutto se la connettività è ancora scarsa. Molto meglio utilizzare un servizio di backup che supporti il trasferimento iniziale dei dati tramite hard disk e attivate solo successivamente un backup incrementale.

Non dimenticatevi poi di rispettare le leggi, dunque non esportate i dati al di fuori della comunità europea se i dati che trattate non possono essere esportati in base alla legge italiana. Quando possibile cifrate sempre i dati (non solo usando naturalmente protocolli di trasmissione protetti come SSL/TLS), ma anche a riposo. Tutti i file trasferiti è meglio che siano cifrati sulle destinazioni remote e anche tutti i servizi cloud devono avere password adeguata. Se attivate la cifratura a riposo ovviamente dovrete ricordarvi la password. Non vi verrà chiesta fino al giorno in cui proverete a ripristinare, dunque segnatevela, sicuramente ve la dimenticherete o non ve la ricorderete in preda al panico.

7: Non dimenticatevi dei Ransomware

I Ransomware possono cifrare anche i backup. Dunque qualsiasi supporto di backup deve essere protetto in qualche modo da questo possibile attacco, altrimenti i backup stessi perdono la loro efficacia.

Chiaramente - fino ad oggi almeno - la destinazione cloud è intrinsecamente protetta, ma anche all’interno della rete locale è importante che gli utenti non possano accedere ai backup, per evitare appunto l’attacco di virus o atti vandalici da parte di dipendenti o collaboratori più o meno fidati. Ricordatevi dunque di queste potenziali minacce nel disegnare i permessi di accesso a file e cartelle.