Il VMkernel alla base di ESXi è stato progettato per essere interamente dedicato al supporto delle macchine virtuali, pertanto il suo interfacciamento con l’ambiente esterno è strettamente limitato alle API richieste per la gestione delle macchine virtuali. L’architettura di ESXi prevede inoltre diverse funzionalità per la protezione del VMkernel.

- Memory Hardening – il kernel, le applicazioni, e tutti gli elementi eseguibili quali driver e librerie, vengono caricati su indirizzi di memoria casuali e non prevedibili. In questo modo diventa molto difficile l’esecuzione di exploit della memoria da parte di codice dannoso. Questa funzionalità si affianca alle funzioni hardware No eXecute (NX) e eXecute Disable (XD) presenti rispettivamente nei processori AMD e Intel, che marcano le pagine di memoria come “data-only” per evitare l’esecuzione di codice dannoso o attacchi di buffer overflow.

- Kernel Module Integrity – prevede la firma digitale su moduli, applicazioni e driver caricati dal VMkernel, in modo da assicurarne integrità e autenticità.

- Trusted Platform Module (TPM) – è un elemento hardware che certifica i processi di avvio, e permette la memorizzazione sicura delle chiavi di crittografia e di protezione. TPM deve essere abilitato sul BIOS delle macchine host che supportano questa funzionalità.

Il firewall integrato

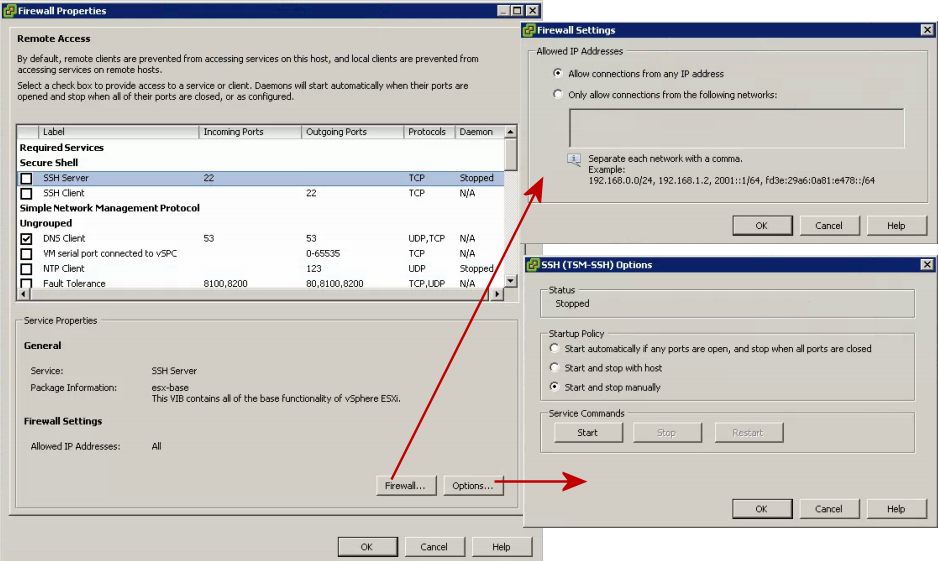

L’interfaccia di gestione degli host ESXi è protetta da un firewall di tipo stateless. È dedicato alla protezione dei servizi che girano internamente agli host, e chiude qualsiasi accesso eccetto quelli esplicitamente autorizzati da un amministratore. Può essere configurato sia tramite vSphere Client sia da command line, direttamente dalla shell di ESXi.

Per configurarlo tramite vSphere Client, andare sul tab Configuration dell’host che si desidera configurare, quindi fare clic sulla voce Security Profile nel menu a sinistra. Nella finestra a destra, fare clic su Properties (sezione firewall).

L’accesso a un servizio si imposta selezionando la relativa voce nella finestra delle proprietà e facendo clic su Firewall e/o su Options. Nella finestra di dialogo Firewall, è possibile specificare da quali reti sia possibile accedere al servizio. Nella finestra di dialogo Options, è possibile impostare la politica di avvio oppure eseguire operazioni manuali quali l’avvio, lo stop o il riavvio del servizio stesso.

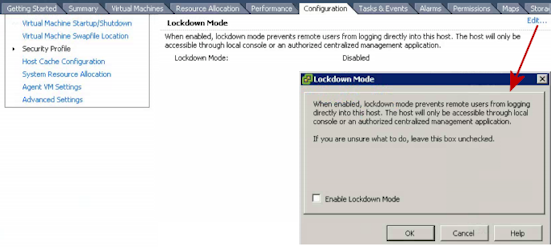

La modalità Lockdown

È una funzione che inibisce l’accesso diretto all’host ESXi. Con il Lockdown Mode abilitato, qualsiasi modifica sull’host deve essere eseguita tramite vCenter Server. Tuttavia, anche con il Lockdown Mode abilitato, l’utente root potrà sempre accedere alla console (DCUI) dell’host. Per configurare la modalità Lockdown, tramite vSphere Client, andare sul tab Configuration, quindi fare clic sulla voce Security Profile nel menu a sinistra. Nella finestra a destra, fare clic su Edit (sezione Lockdown Mode) e spuntare la casella Enable Lockdown mode. La modalità Lockdown è disponibile solo per gli host ESXi inseriti nell’inventario di un vCenter Server.

Integrazione con Microsoft Active Directory

Esistono due modi per utilizzare l’autenticazione Active Directory negli host ESXi.

- Aggiungere l’host come membro di un dominio Active Directory (come in ESXi 4.1).

- Utilizzare la nuova funzione vSphere Authentication Proxy service (CAM service).

Le istruzioni presenti in questa pagina fanno riferimento alla versione 5.x di VMware vSphere.