Tra le persone che abbiamo incontrato e intervistato per voi al VMworld 2015 c'è Itai Greenberg, Head of Datacenter Security Business per Check Point.

Buongiorno Itai, iniziamo con una breve presentazione della società, nel caso ci fosse ancora qualcuno che non conosce Checkpoint e il suo ruolo nel mondo della sicurezza.

Check Point è una società israeliana leader assoluto nel suo settore, protegge più di 100.000 aziende e copre tutti i livelli della security, dal Mobile al Cloud, fino ai datacenter. Visto che siamo qua al VMworld ci tengo a sottolineare che anche la nostra copertura a livello di hypervisor e la nostra protezione di tipo Software-Defined è totale: supportiamo naturalmente Nsx e la protezione a livello di hypervisor e possiamo intervenire tempestivamente anche sulle VM, tagliando i collegamenti alla rete appena viene rilevata qualche infezione.

Come gestite la protezione dei terminali mobili invece? Tramite un antivirus tradizionale?

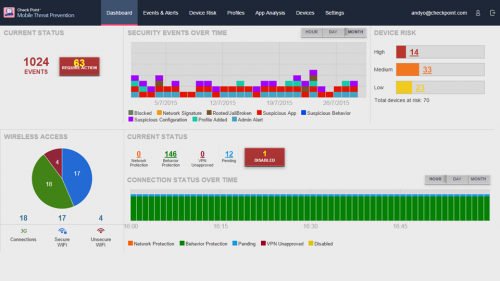

La Dashboard della Mobile Threat Prevention di CheckpointNo, la protezione dei terminali mobili è per noi fondamentale e per questo utilizziamo una soluzione estremamente sofisticata chiamata Check Point Capsule: si tratta di un ambiente separato dedicato alle applicazioni business che gira all’interno dei cellulari o tablet (Android e iPhone/iPad) e permette di gestire email, contatti, agenda, note, file condivisi e connessioni Remote Desktop senza alcun livello di interazione con le applicazioni principali installate sui dispositivi. Per un Byod (Bring Your Own Devices) finalmente sicuro e protetto. A questo si appaia naturalmente una piattaforma di gestione che permette di controllare i terminali in modo centralizzato.

La Dashboard della Mobile Threat Prevention di CheckpointNo, la protezione dei terminali mobili è per noi fondamentale e per questo utilizziamo una soluzione estremamente sofisticata chiamata Check Point Capsule: si tratta di un ambiente separato dedicato alle applicazioni business che gira all’interno dei cellulari o tablet (Android e iPhone/iPad) e permette di gestire email, contatti, agenda, note, file condivisi e connessioni Remote Desktop senza alcun livello di interazione con le applicazioni principali installate sui dispositivi. Per un Byod (Bring Your Own Devices) finalmente sicuro e protetto. A questo si appaia naturalmente una piattaforma di gestione che permette di controllare i terminali in modo centralizzato.

Avete anche una soluzione managed del vostro prodotto dedicato ai desktop e ai server? Per permettere a Managed Service Provider e rivenditori di tenere sotto controllo la situazione dei rispettivi clienti senza accedere a svariate console, una dopo l’altra?

Certo la nostra soluzione può essere gestita sia dai rivenditori, sia dal cliente stesso, quando siamo in un ambiente in cui è prevista la presenza di IT interno, sia dalla stessa Check Point per le soluzioni basate sulla logica del cloud.

Avete anche qualche tecnologia che va oltre la tradizionale protezione antivirus? Per superare il concetto di riconoscimento in base alle firme e avere un tempo di intervento più tempestivo? Ad esempio nel caso di Ransomware come Cryptolocker?

Certo, Check Point Sandblast, inclusa nella nostra linea Next Generation Prevention, è una tecnologia proprietaria che mira proprio a questo obiettivo. Gli attacchi recenti spesso usano vulnerabilità note e signature modificate per evitare di essere rilevati. Le varianti che vengono create permettono di non evitare la rilevazione da parte di antivirus tradizionali. Sandblast offre una protezione dagli attacchi 0-day identificando gli exploit a livello di CPU e permettendo una protezione immediata anche da malware non ancora rilevato.