- Dettagli

-

Pubblicato: Lunedì, 24 Luglio 2017 10:51

-

Scritto da Riccardo Gallazzi

Secondo W3techs, WordPress è usato dal 28,1% dei siti Internet esistenti, in particolare dal 59% di tutti quelli basati su CMS, e il tasso d’adozione non tende affatto a diminuire.

Questi numeri bastano a far capire la grande diffusione di WordPress: la sua facilità d’installazione e personalizzazione lo rendono adatto a un grande numeri di casi d’uso, eCommerce compresi.

Ma d’altro canto questa popolarità ha un lato negativo: lo rende una delle piattaforme più appetibili per gli hacker. Fortunatamente si possono prevenire e limitare i danni da un attacco, con accorgimenti e tecniche che andremo ad analizzare in questo articolo.

Leggi tutto...

- Dettagli

-

Pubblicato: Lunedì, 24 Luglio 2017 10:29

-

Scritto da Riccardo Gallazzi

Come proteggere i device IoT connessi in rete e metterli in sicurezza

IoT è l'acronimo di Internet of Things, con questo termine si indica una rete informatica in cui dispositivi, sensori, oggetti, persone e animali sono dotati di un identificativo univoco e in grado di scambiarsi dati tramite Internet senza necessità di una interazione diretta uomo-macchina. L'idea nasce dalla convergenza delle tecnologie wireless con la disponibilità di sensori e strumenti elettronici sempre più piccoli, evoluti e a basso costo.

Così scrivevamo a proposito di IoT nella nostra rubrica “La parola del giorno”.

In senso lato, l’Internet delle Cose è dunque costituito da tutti i dispositivi che sono connessi in rete, e l’elenco è veramente lungo, come si può constatare con una breve ricerca su Shodan, il motore di ricerca per device IoT connessi in rete. https://www.shodan.io/

Una conseguenza dell’essere connessi in rete è la possibilità, tutt’altro che remota, di essere hackerati: il rischio è che i device vengano infettati e resi parte di una botnet usata dai cyber-criminali per scopi illeciti, come attacchi DDoS, distribuzione di malware, invio di spam e altro.

Leggi tutto...

- Dettagli

-

Pubblicato: Giovedì, 08 Giugno 2017 15:11

-

Scritto da Riccardo Gallazzi

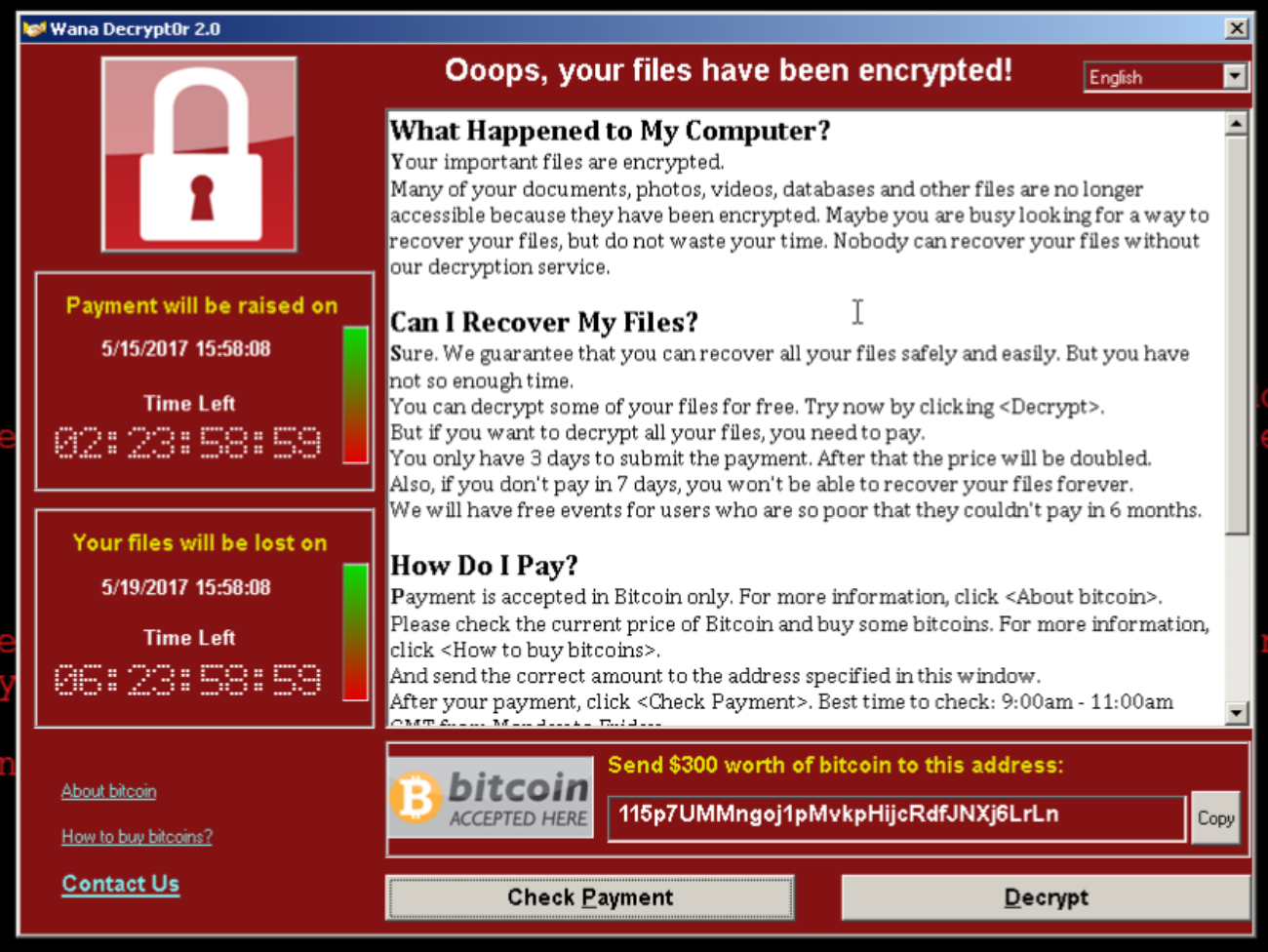

A metà maggio, quello che inizialmente poteva sembrare un "normale" attacco ransomware, ha scatenato un notevole impatto immediato anche sui canali dei non addetti ai lavori: stiamo parlando di WannaCry.

Questo ransomware, nell'arco di qualche decina di ore, ha infettato migliaia di computer e messo in ginocchio svariate infrastrutture a livello europeo, prima che si riuscisse a tamponare la situazione. Analizziamo cosa è successo e perché in realtà è un attacco particolare nel suo genere e, per alcuni aspetti, addirittura inquietante.

Leggi tutto...

- Dettagli

-

Pubblicato: Giovedì, 08 Giugno 2017 15:11

-

Scritto da Riccardo Gallazzi

Attacchi DDoS e botnet

La botnet Rakos cresce ma rimane inattiva

La botnet Rakos cresce in termini numerici ma rimane inattiva, secondo Renato Marinho di Morphus Labs.

Rakos aggiunge circa 8.000 nuovi device IoT zombie ogni giorno, e si evolve: è stata aggiunta una struttura P2P in cui alcuni bot funzionano da server C&C (Command & Control) chiamati Skaros, altri da “operai” - Checker - che lanciano attacchi via SSH ad altri server per aggiungerli alla botnet.

Attualmente Rakos è composta da device IoT: RaspberryPI 45%, OpenELEC (su RaspberryPI) 22%, Ubiquiti (access point wireless) 16% ed altri.

Ad oggi l’unico rimedio per eliminare il malware è riavviare il dispositivo IoT e utilizzare delle credenziali SSH robuste.

Marinho definisce la botnet come “transiente”: i bot non rimangono tali indefinitivamente ma solo fino al riavvio; la forza della botnet sta nel numero di bot disponibili in media ogni giorno - circa 8000 - che sono sufficiente a scatenare attacchi DDoS di grande impatto.

Shodan inaugura un nuovo strumento per trovare server C&C

Shodan inaugura Malware Hunter, uno strumento per individuare i server Command and Control (abbreviati in C&C o C2), cioè quei server facenti parte di una botnet che inviano i comandi ai membri (zombie) della botnet stessa e funzionano da centri di distribuzione del codice dannoso a cui gli zombi attingono.

Malware Hunter funziona grazie a bot che sondano la Rete cercando computer configurati in modo da funzionare da server C2 di una botnet. Il bot usa poi dei metodi predefiniti per fingere di essere un computer infetto e comunicare con il server C&C. Se il sospetto server C2 risponde, Malware Hunter registra i dati e li mette a disposizione nel tool grafico.

Leggi tutto...

- Dettagli

-

Pubblicato: Lunedì, 10 Aprile 2017 12:21

-

Scritto da Riccardo Gallazzi

Attacchi DDoS e botnet

Botnet Mirai lancia attacco DDoS verso università USA

A fine febbraio è stato rilevato dai ricercatori Incapsula un attacco DDoS (Distributed Denial of Service) verso un’università USA.

L’attacco è durato 54 ore ininterrotte e ha generato una media di 30.000 richieste per secondo (RPS), con punte di 37.000 e un totale di 2.8 miliardi di richieste; un numero sufficiente per mandare KO gran parte degli apparati connessi in rete.

Meno di un giorno dopo il primo attacco, se ne è verificato un secondo, ma questa volta con un impatto minore: la durata è stata di poco più di un’ora e mezzo e le RPS sono state in media 15.000.

L’attacco mostra una probabile nuova versione della botnet, come mostrano le dimensioni dell’attacco stesso e degli user agent utilizzati, diversi da quelli finora conosciuti; l’attacco ha avuto impatto a livello applicativo piuttosto che di rete (network layer).

Gli indirizzi IP coinvolti, 9.793 distribuiti in gran parte tra USA, Israele, Taiwan, India, Turchia, Russia e anche Italia, risalgono in gran parte a dispositivi dell’Internet of Things come telecamere CCTV, router e videoregistratori digitali; in particolare, il 56% dei dispositivi coinvolti appartiene a DVR di un singolo produttore (che non è stato reso noto).

Leggi tutto...

- Dettagli

-

Pubblicato: Lunedì, 10 Aprile 2017 12:21

-

Scritto da Riccardo Gallazzi

Attacchi DDoS e botnet

Linux.MulDrop.14 colpisce Raspberry PI per mining di cripto-valute

I ricercatori Dr.Web hanno scoperto un malware – Linux.MulDrop.14 – che colpisce Raspberry PI, il popolare computer su singola scheda usato in vari ambiti, che infetta i dispositivi e li aggiunge ad una botnet che fa mining di cripto-valute.

Nel caso in questione i dispositivi con le credenziali di default intatte e raggiungibili via SSH dall’esterno: il malware si installa nel device, cambia la password di accesso e aggiunge vari pacchetti, tra cui le librerie necessarie ad eseguire il mining di cripto-valute, ZMap per eseguire scansioni in rete in cerca di device vulnerabili e sshpass per eseguire la login sui sistemi trovati.

Una volta infettati l’unico modo per eliminare il malware è reinstallare il sistema operativo. Naturalmente le credenziali di default (pi:raspberry) vanno cambiate.

Leggi tutto...

- Dettagli

-

Pubblicato: Venerdì, 03 Febbraio 2017 14:26

-

Scritto da Lorenzo Bedin

La seconda edizione del Security Barcamp organizzato da Trend Micro si conferma un interessante appuntamento per affrontare le tematiche relative alla sicurezza IT sia su scala globale che con particolare focus sulla situazione nel nostro paese.

L’ospite speciale dell’evento è stato Rik Ferguson, Vice President di Trend Micro, che nel suo intervento ha trattato in modo piuttosto esteso quelle che secondo l’azienda americana sono le tre principali minacce attuali e future in ambito IT. Al primo posto sicuramente il fenomeno ransomware che, esploso durante il 2015, ha vissuto nell’arco dell’anno successivo una crescita del 400% in termini di tipologie e di famiglie disponibili. La nuova tendenza però è quella di raffinare e migliorare le tecniche di attacco, concentrandosi su utenze business (dove il valore dei dati è maggiore e può giustificare esborsi più ingenti per il riscatto) appositamente selezionate e lavorando molto sulle tecniche di ingegneria sociale che stanno alla base di questi attacchi.

Leggi tutto...

- Dettagli

-

Pubblicato: Lunedì, 16 Gennaio 2017 23:04

-

Scritto da Roberto Zanga

Il Cross Site Request Forgery, chiamato anche CSRF, è una vulnerabilità che si verifica quando manca un adeguato controllobsulle richieste che non vengono inviate intenzionalmente, ma sono pensate da un utente malintenzionato che successivamente le farà eseguire alla vittima tramite un link che porta ad un pagina html, la quale invierà la richiesta senza che la vittima se ne accorga.Tramite CSRF è possibile effettuare azioni più o meno gravi, per questo motivo vanno classificati in base all'impatto e ai danni che possono causare ad ogni utente.

Basso Impatto

Questi tipi di CSRF non hanno un grande impatto sulla sicurezza se sfruttati, a parte causare qualche fastidio, non arrecano danni ingenti agli utenti di un sito web vulnerabile. Un esempio potrebbe essere un CSRF di logout, ovvero visitando una pagina contenente quel tipo di CSRF si verrà sloggati dal sito web in questione e bisognerà effettuare di nuovo il login.

Leggi tutto...

- Dettagli

-

Pubblicato: Lunedì, 16 Gennaio 2017 12:21

-

Scritto da Riccardo Gallazzi

Attacchi DDoS e botnet

Rakos, la nuova botnet che attacca i sistemi Linux

I ricercatori ESET hanno pubblicato un articolo dove viene spiegato come una botnet, battezzata Rakos, si stia creando tramite infezioni via SSH a server e device IoT Linux. La botnet Mirai, per confronto, agisce prevalentemente via Telnet, anche se sono stati registrati attacchi via SSH.

Le prime tracce di Rakos risalgono ad agosto 2016 e nei mesi successive le segnalazioni sono aumentate; il timore è che la botnet, che al momento è inattiva, possa presto iniziare delle attività di DDoS.

I ricercatori ESET hanno ricostruito come lavora Rakos: anzitutto accede ad un server Linux via SSH con un attacco brute force e crea delle cartelle con vari nomi da cui opera (.javaxxx, .swap, o kworker).

Leggi tutto...

- Dettagli

-

Pubblicato: Martedì, 10 Gennaio 2017 17:24

-

Scritto da Roberto Zanga

Il Cross-Site Scripting, anche chiamato XSS è una vulnerabilità presente nei siti web che non applicano sufficienti controlli sui form di inserimento dati. Un XSS permette di inserire o eseguire codice lato client, al fine di attuare un insieme di attacchi quali ad esempio la raccolta e la manipolazione con reindirizzamento di informazioni riservate, visualizzazione e modifica di dati presenti sui server e alterazione del comportamento dinamico delle pagine web.

L'effetto del cross-site scripting può variare dall'essere un piccolo fastidio ad un significativo rischio per la sicurezza, a seconda della sensibilità dei dati trattati nel sito vulnerabile e dalla natura delle strategie di sicurezza implementate dai webmaster del sito. Sfruttando una vulnerabilità di questo tipo un utente malintenzionato potrebbe rubare i cookies all'amministratore di un sito web o fare eseguire qualsiasi codice javascript nel browser della vittima, semplicemente inviandogli un link che conduce alla vulnerabilità. La diffusione di questa vulnerabilità è dovuta dal fatto che è molto facile da sfruttare ed è presente nella maggior parte dei siti web.Esistono tre principali tipi di xss:

- Dettagli

-

Pubblicato: Giovedì, 29 Dicembre 2016 10:46

-

Scritto da Lorenzo Bedin

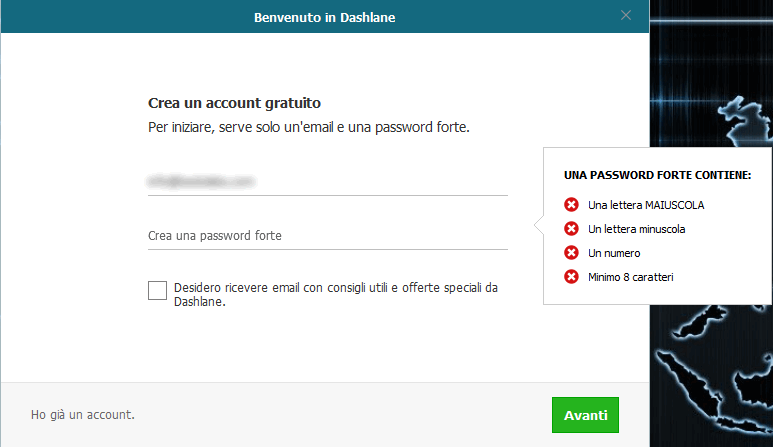

Esiste una soluzione all'inferno di password - tutte diverse - che dovreste usare nella vostra vita professionale e personale? Sì e si chiama password manager: vediamo di cosa si tratta e come può cambiare la vostra vita in meglio.

Il password manager è un software in grado di memorizzare e organizzare in un unico contenitore sicuro tutte le credenziali di accesso di cui si ha bisogno, proteggendole tutte tramite una singola password primaria. L’obiettivo principale di questi software è di garantire la sicurezza dei dati memorizzati, oltre a consentirne la gestione strutturata (ricerca, aggiornamento, cancellazione etc.). A differenza di soluzioni manuali come fogli excel o addirittura appunti cartacei, questi software permettono di mantenere l’archivio organizzato anche col passare del tempo o all’aumentare del numero di informazioni salvate. Inoltre offrono una migliore protezione, permettono di semplificare l'inserimento di password e includono molte interessanti funzioni come la generazione automatica di password sicure e funzionalità avanzate di ricerca.

Leggi tutto...

- Dettagli

-

Pubblicato: Lunedì, 08 Agosto 2016 11:16

-

Scritto da Lorenzo Bedin

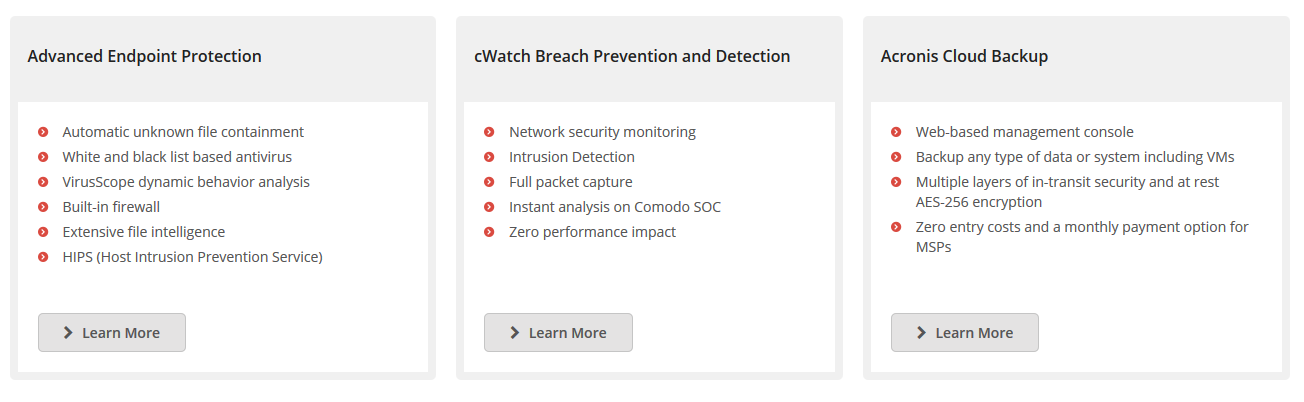

Nello scorso numero abbiamo parlato degli strumenti utili per chi voglia diventare Managed Service Provider (MSP), proponendo una serie di piattaforme per la gestione – sia lato strettamente sistemistico, che amministrativo – delle infrastrutture dei propri clienti. Una di queste è Comodo One MSP, proposta gratuitamente (seppur con alcune limitazioni, superabili passando al piano Premium) dal colosso della sicurezza IT Comodo.

L’accesso gratuito al prodotto è sicuramente un punto di forza della piattaforma Comodo One MSP (d’ora in poi solo One), che integra le tre funzionalità fondamentali di cui ogni MSP necessità: Remote e Security Management, Patch Management e Service Desk con ticketing.

Remote e Security Management, insieme al Patch Management rientrano nella famiglia dei prodotti RMM (Remote Monitoring and Management) necessari al provider per mantenere il controllo e la manutenzione dell'infrastruttura dei clienti. Ne fanno parte i software di controllo remoto, di monitoraggio risorse, notifica e gestione aggiornamenti con automazione. Più legata al mondo PSA (Professional Service Automation) è invece la gestione Service Desk con relativo ticketing e strumenti di time-traking e documentali.

Per chi non si accontenta delle funzionalità base sono disponibili diversi upgrade (alcuni gratis e altri a pagamento) che danno accesso a livelli di protezione più elevati, oltre alla possibilità di installare moduli aggiuntivi. Troviamo ad esempio una protezione endpoint di livello superiore, con firewall avanzato e Host Intrusion Prevention, mentre il pacchetto dedicato alla sicurezza di rete offre migliori funzioni di monitoraggio, intrusion detection e un sistema per la cattura e l’analisi dei pacchetti in transito. Tra gli upgrade c'è anche il client Acronis per il backup nel cloud (Acronis Cloud Backup).

Altri moduli disponibili sono Antispam Gateway, Dome Shield, Korugan Central manager (appartenenti alla categoria RMM) e Comodo CRM, e Comodo Quote Manager (categoria PSA). Da sottolineare che alcuni di questi moduli sono completamente gratuiti (come Quote Manager, il pacchetto per la preparazione di preventivi), mentre altri offrono la possibilità di essere installati comunque gratuitamente seppur in configurazione base (ad esempio cWatch basic, componente per la sicurezza di rete). In ogni caso, accedendo alle specifiche di ciascuno, si possono trovare le necessarie informazioni sui prezzi.

Leggi tutto...

- Dettagli

-

Pubblicato: Mercoledì, 29 Giugno 2016 18:03

-

Scritto da Filippo Moriggia

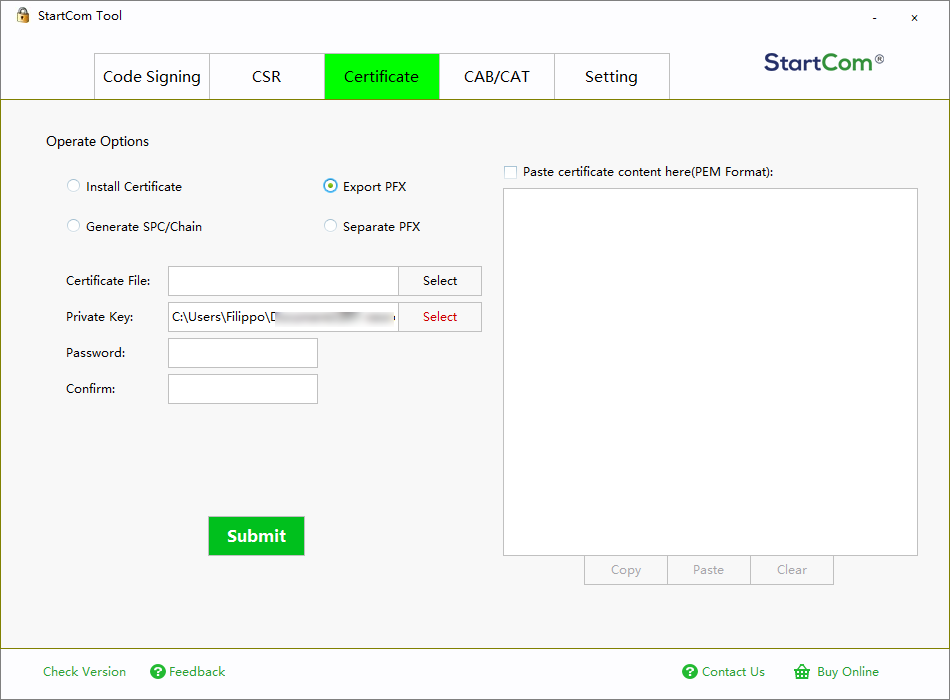

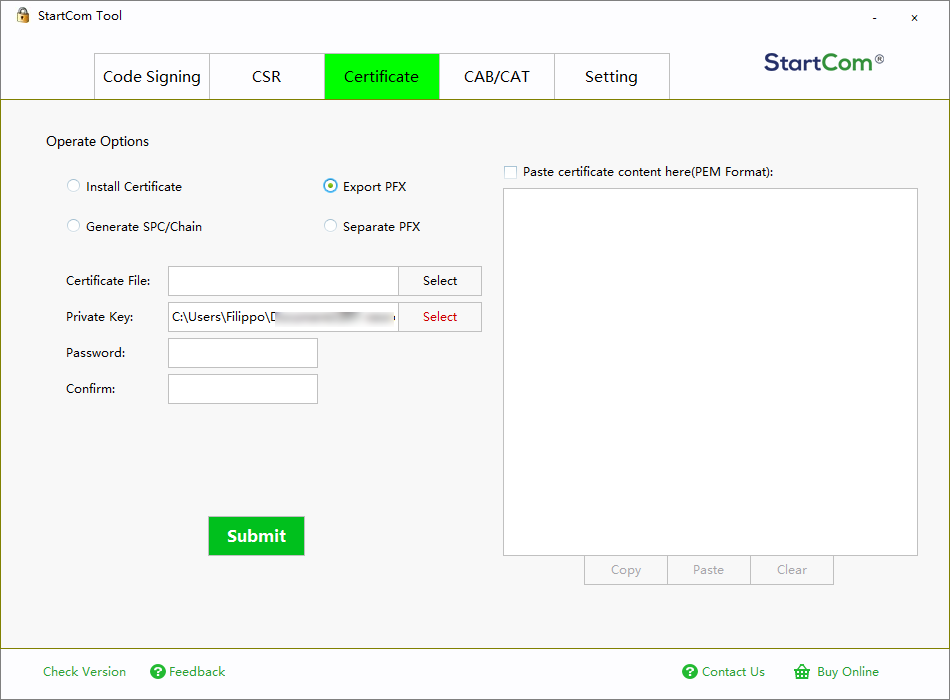

Ecco come utilizzare SSL/TLS, S/Mime, certificati e crittografia a chiave pubblica per rendere più sicuri servizi Web e comunicazioni email

Nonostante molte tecnologie legate ai protocolli SSL/TLS siano state spesso oggetto di attacchi negli ultimi 3 anni, un buon sistemista o manager IT nel 2016 non può pensare che la sua organizzazione utilizzi ancora sistemi che trasmettono in chiaro tutte le informazioni. L’uso del Transport Layer Security (e del suo predecessore SSL) – sia ben chiaro – è tutt’altro che sufficiente a garantire la confidenzialità dei dati trasmessi via Internet e basta una rapida ricerca bibliografica per scoprire una vastità di casistiche e le tipologie di attacchi possibili a questi protocolli (ad esempio qui e qui). TLS rappresenta comunque un primo livello di sicurezza irrinunciabile per i dati che vengono trasmessi, sia nell’accesso a un servizio Web aziendale, sia nell’accesso alla posta elettronica via Webmail o IMAP/POP3/Exchange.

TLS lavora come un tunnel e non modifica la comunicazione che avviene, ad esempio, tra client e server: aggiunge solo – appunto – un Layer che si occupa di cifrare i dati tra la sorgente e la destinazione. Lo fa sfruttando alcuni concetti alla base della cifratura a chiave pubblica. Chi svolge il ruolo di server deve avere un certificato, rilasciato da una autorità di certificazione o – nel peggiore dei casi – autofirmato: solo chi ha comprato il certificato ne ha anche la chiave privata che permette di cifrare la comunicazione.

Leggi tutto...

- Dettagli

-

Pubblicato: Mercoledì, 29 Giugno 2016 17:58

-

Scritto da Riccardo Gallazzi

Sui precedenti numeri di GURU advisor abbiamo già dedicato diversi articoli, approfondimenti (come quelli sul numero di Aprile 2016) al fenomeno dei crypto-ransomware. Questa piaga infatti non accenna ad arrestarsi e, se da una lato ci sono buone notizie come il rilascio del codice per bonificare i dati cifrati da TeslaCrypt, d’altro canto ogni settimana compaiono nuove minacce. Un esempio particolarmente attuale è RAA, scritto in JavaScript e distribuito tramite email come documento .doc allegato. Anche se può essere reso facilmente inoffensivo disabilitando la funzione Windows Script Host e di conseguenza l’esecuzione degli script, RAA rappresenta di fatto l'ennesima minaccia ai vostri dati. In questo articolo vediamo di ampliare le vostre conoscense parlando di altri strumenti specifici per combattere queste minacce. Naturalmente la prevenzione (tramite backup, protezione dei dati etc.) rimane ancora l’arma migliore a disposizione degli utenti.

Un veloce ripasso

Sono numerosi i tool di cui vi abbiamo già parlato, vediamo di riassumerli rapidmente:

- CryptoPrevent di FoolishIT: imposta delle Group Policy che impediscono l’installazione di alcuni ransomware.

- TeslaDecoder di BloodDolly : per la decifratura totale dei file infettati da TeslaCrypt fino alla versione 4.

- BitDefender offre uno strumento per combattere Linux Encoder (il ransomware che prende di mira i sistemi Linux) e un vaccino per CTB-Locker, Locky e TeslaCrypt chiamato BD Antiransomware.

- Malwarebytes Anti-Ransomware: in precedenza conosciuto come CryptoMonitor, blocca i ransomware CryptoWall4, CryptoLocker, Tesla, e CTB-Locker, ma è ancora in beta.

- Third Tier Ransomware Prevention Kit: contiene una serie di Group Policy, filtri, whitelist, impostazioni, documenti e altro ancora per prevenire le infezioni da ransomware.

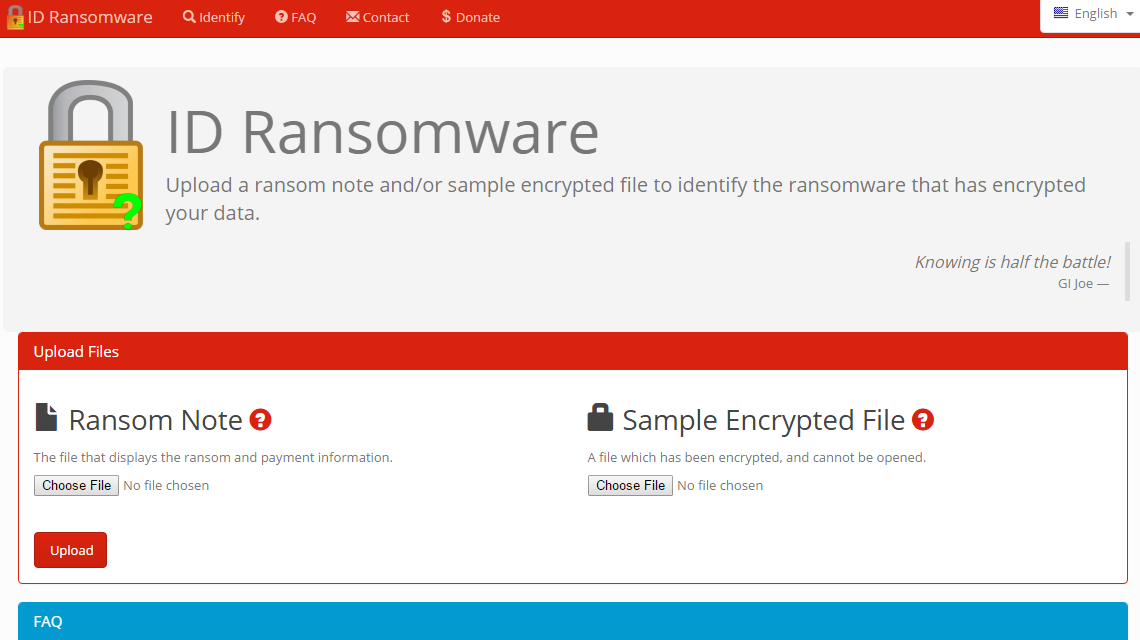

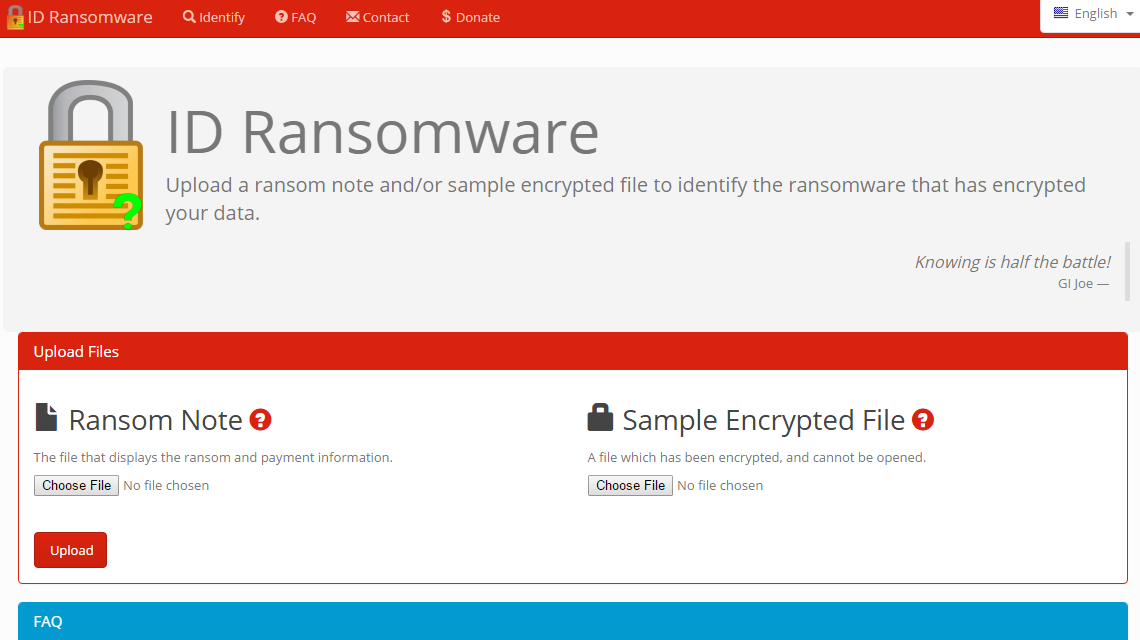

Il primo passaggio fondamentale in caso di attacco, è scoprire da quale crypto-ransomware siete stati colpiti, in questo senso il servizio ID Ransomware offerto da MalwareHunterTeam può essere estramamente utile. Effettuando l’upload di un file campione infettato, consente di identificare il ransomware tra i 103 attualmente presenti a catalogo. ID Ransomware non decifra i vostri file, ma vi permette di conoscerne la natura esatta.

Leggi tutto...