Anche i virus si evolvono, di pari passo con l’evoluzione tecnologica: ormai l’obiettivo degli hacker è esclusivamente trarre profitto dai crimini informatici. In questo scenario i ransomware – la categoria di malware che prevede la richiesta di un riscatto – sono un esempio particolarmente calzante di questa tendenza.

Non c’è sistemista che non abbia ancora avuto a che fare, direttamente o indirettamente, con Cryptolocker, Cryptowall o uno dei suoi derivati. Questi virus, quando infettano una macchina, procedono rapidamente a cifrarne tutto il contenuto con una chiave segreta: per poter decifrare i dati compromessi – quando non è disponibile un backup aggiornato e protetto dallo stesso virus – l’unica possibilità è pagare un riscatto.

Ecco una delle schermate davanti a cui ci si può trovare dopo che i propri file sono stati cifrati da un Ransomware

I ransomware attualmente conosciuti utilizzano una cifratura forte (abitualmente RSA-2048), e in pochi minuti sono in grado di cifrare il contenuto del disco di sistema e di eventuali periferiche di memorizzazione collegate via USB oltre che persino delle cartelle di rete mappate sul PC. Obiettivo preferito di questi attacchi sono le realtà aziendali dove, a differenza dell’utente domestico, la necessità di tornare al più presto in possesso dei propri dati è di vitale importanza ed è quindi maggiore la probabilità di vedere pagato il riscatto. In alcuni casi - ad esempio col più recente Chimera, l'ennesimo clone di Cryptolocker - per aumentare la propensione al pagamento viene persino avvisato l'utente che in caso di mancato riscatto, i dati privati verranno pubblicati in Rete.

Per proteggersi da questi attacchi i classici antivirus non sono sufficienti: la rapidità con cui le varianti del virus si diffondono e la modalità di attacco li rendono spesso inefficaci.

Solo negli ultimi mesi stanno venendo implementate alcune funzionalità specifiche di protezione da questo tipo di attacchi: ad esempio Bitdefender con la versione 2016 della sua suite ha aggiunto una funzione anti-ransomware che funziona però solo sulle risorse locali del PC. Se siete stati infettati non è detto che il pagamento del riscatto sia la soluzione più semplice: le cifre variano dai 300 alle diverse migliaia di euro, ma il versamento deve essere fatto in Bitcoin utilizzando piattaforme specifiche come BitBoat.net che permettono di acquistare la valuta tramite una ricarica PostePay. Il pagamento stesso è un atto di per se illegale (espressamente vietato nelle norme degli stessi siti di pagamento) e comporta alcuni rischi, non ultimo quello che il portafoglio Bitcoin del malvivente venga bloccato e che sia necessario rintracciarlo sulla rete anonima Tor per riuscire a ricontattarlo.

Come proteggersi

Per proteggersi da attacchi ransomware esistono due strade principali: la protezione attiva con l’installazione di antivirus aggiornati, firewall e software di controllo specifici, e una corretta politica di backup.

Nel primo caso è importante verificare che l’antivirus sia correttamente aggiornato: non è sufficiente aggiornare il database delle definizioni, bisogna anche installare manualmente la release software più recente. Quasi tutte le piattaforme antivirus infatti durante il periodo di protezione pagato permettono di passare in qualsiasi momento alla release più aggiornata. Se l’antivirus adottato non prevede un sistema di protezione specifica antiransomware potrebbe essere il momento di valutare la migrazione a una piattaforma alternativa.

Utility ad hoc

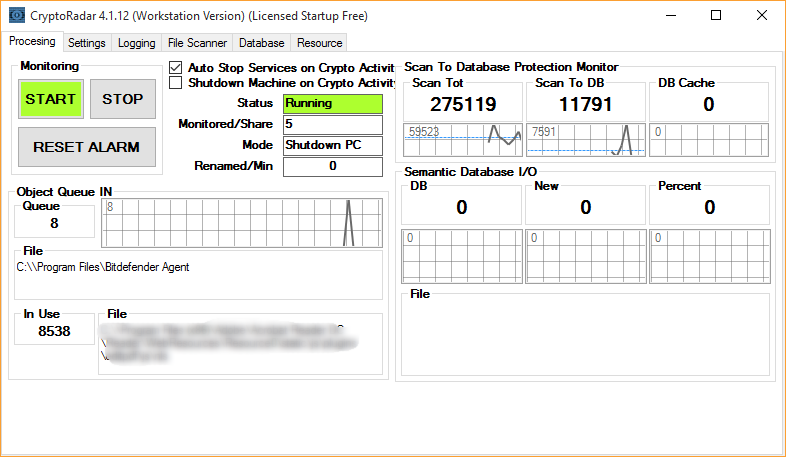

All’antivirus si possono affiancare programmi specifici come l’utility CryptoRadar che monitora costantemente lo stato delle share di rete e blocca la diffusione dell’attacco e, nella sua versione Client (PC/Workstation) consente addirittura lo spegnimento automatico del computer in caso di attacco individuato. Per rilevare una infezione attiva si sfrutta la necessità del malware di effettuare numerose operazioni di lettura e scrittura su disco (durante l’attacco i file vengono letti, cifrati e rinominati uno ad uno). Quando un processo nel sistema inizia ad agire in modo sospetto il software ne blocca l’esecuzione e avvisa l’utente. CryptoMonitor è un'altra soluzione interessante. Il funzionamento prevede, oltre al monitoraggio delle operazioni sui file come CryptoRadar, anche il controllo di alcuni path specifici all'interno del sistema operativo. In caso di modifiche sospette applicate a queste aree sensibili, il computer viene spento per prevenire la diffusione dell'infezione.

L'utilizzo del metodo count (il controllo delle operazioni di lettura/scrittura sui file) utilizzato in questo tipo di prevenzione è nativamente incline alla rilevazione di falsi positivi. Bitdefender 2016, ad esempio, permette di analizzare caso per caso e, se si tratta di falso positivo, di consentirne comunque l’esecuzione.

Altre società specializzate in sicurezza informatica, come ad esempio l’inglese Sophos, hanno utilizzato un approccio diverso. La protezione viene basata sulla necessità del malware di contattare i relativi server di controllo via Internet per poter iniziare l’attacco. Sia la soluzione UTM (Unified Threat Management) centralizzata che quella Enduser sui singoli client, consentono l’interruzione dell’attacco tramite l’analisi e il riconoscimento del traffico dati malevolo da e verso macchina infettata.

La miglior difesa è il Backup Remoto

Il modo migliore per recuperare i propri dati dopo un attacco di questo tipo è poter attingere a backup aggiornati. Ma anche le modalità di salvataggio devono essere controllate con attenzione perché Cryptolocker è in grado di diffondersi su unità USB e cartelle di rete mappate.

I software che eseguono una copia di sicurezza nel cloud, come 1Backup, offrono una naturale protezione da questi attacchi, ma anche rimanendo nell’ambito dello storage on-premises, si possono utilizzare come destinazione NAS e SAN, purché le cartelle di destinazione dei backup siano protette da credenziali (possibilmente non salvate e non in possesso dell’utente) e non siano mappate sui client. I principali prodotti storage, ma anche le appliance basate su Zfs (come FreeNAS) permettono di effettuare un snapshot periodici in background: questi snapshot non sono accessibili all’utente e offrono dunque un buon livello di protezione.

Il fenomeno Cryptolocker non è passato inosservato agli occhi delle forze dell’ordine, tanto che nell’agosto 2014 è stata avviata l’operazione Tovar. L’FBI insieme ad altre forze di polizia e aziende specializzate (in particolare FireEye e FOX-IT) hanno, tra le altre cose, messo a disposizione un sito Web dedicato alle vittime di attacchi ransomware dove era possibile caricare un file infetto e ricevere, se disponibile, una chiave di decifrazione valida. Il sito decryptolocker.com è stato poi chiuso quanto le agenzie hanno ritenuto che il grosso della minaccia fosse ormai superata. Cercando in rete lo troverete spesso citato, anche se è ormai purtroppo inutilizzabile.

È invece molto più recente il progetto Noransom di Kasperky Lab in collaborazione con la polizia dei Paesi Bassi che, all’indirizzo https://noransom.kaspersky.com mette a disposizione un tool da installare sul PC per decifrare tutti i file. Questa soluzione è stata resa possibile dall’aggiunta al database delle forze di Polizia, di tutte le chiavi di cifratura conosciute utilizzate dai cyber criminali in seguito al loro arresto.