Author

Alessio Carta

Responsabile sistemi presso un System Integrator con sede in Sardegna, si occupa di informatica e telecomunicazioni da oltre 10 anni. La sua formazione comprende una laurea in ingegneria, una specializazione IFTS in progettazione di reti telematiche, certificazioni Cisco CCNA, Cisco CCNA Security, MCP sui sistemi Windows Server e VCP su VMware vSphere (5.1, 5.5, 6.0). È istruttore presso una VMware IT Academy con sede a Cagliari.

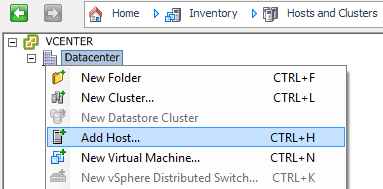

La procedura d’inserimento di un host ESXi nell’inventario del vCenter Server è successiva all’installazione del vCenter Server stesso. Un host può essere inserito all’interno di un datacenter, di una cartella, o di un cluster. Se l’host contiene macchine virtuali, anche queste saranno inserite nell’inventario.

Procedura con vSphere Client

- Eseguire l’accesso al vCenter Server.

- Nell’inventario a sinistra, selezionare un datacenter, un cluster, o una cartella. Read more Come inserire un host ESXi nell'inventario di vCenter in vSphere

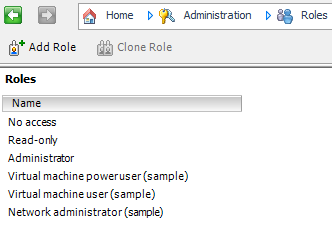

Il sistema di controllo accessi dell’ambiente vSphere, centralizzato sul vCenter Server, prevede la possibilità di definire sino al dettaglio le operazioni eseguibili da ogni utente o gruppi di utenti, e gli oggetti sui quali tali operazioni possono essere eseguite.

Il sistema di controllo ruota attorno ai concetti descritti di seguito.

- Privilege - un privilegio abilita un utente a compiere una determinata azione.

- Role - un ruolo è un insieme di privilegi, e definisce le azioni che un utente è autorizzato a compiere. Un ruolo viene assegnato ad un utente o ad un gruppo, determinandone i livelli di accesso. Read more Autenticazione e controllo accessi in vSphere con i Ruoli

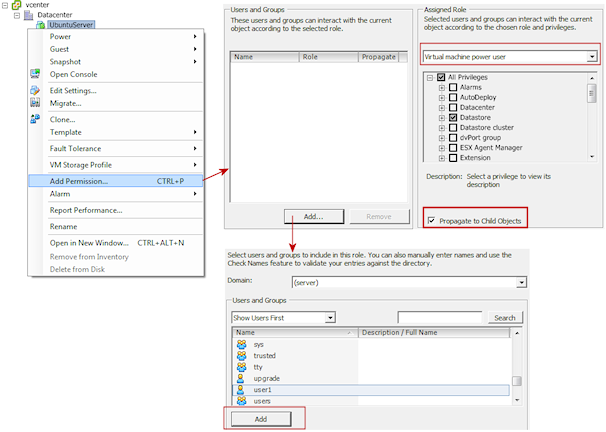

Assegnazione dei permessi

Una volta creato un ruolo, è possibile assegnarlo ad un utente. L'assegnazione è possibile per ogni oggetto presente nell’inventario del vCenter Server. Assegnare un ruolo significa assegnare una Permission.

Procedura con vSphere Client

- Fare clic con il tasto destro su un oggetto dell’inventario, ad esempio una macchina virtuale.

- Dal menu contestuale, selezionare la voce Add Permission; si aprirà la finestra Assign Permissions. Read more Come assegnare i permessi ai ruoli in vSphere

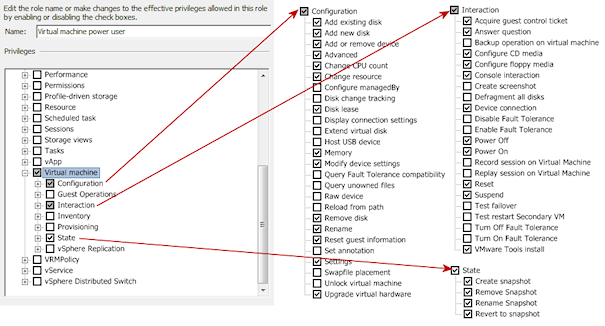

Creazione di un ruolo

Per creare un nuovo ruolo con vSphere Client, fare clic su Add Role nella pagina Home > Administration > Roles.

Per creare un nuovo ruolo con vSphere Web Client, dalla pagina Role Manager fare clic su Create Role Action.

Quando si crea un ruolo, è consigliato assegnare il minor numero possibile di privilegi, per una maggior sicurezza dell’ambiente virtuale. Inoltre, il nome del ruolo dovrebbe far riferimento alle attività permesse per quel ruolo. Ad esempio, supponiamo di dover creare un ruolo per gestire e configurare una macchina virtuale già esistente: chiameremo il ruolo con il nome di “Virtual machine power user” e assegneremo i privilegi mostrati nell’immagine sotto.

Read more Come creare e rimuovere un ruolo in vSphere

Ubiquiti Networks è un’azienda americana nota soprattutto per essere leader mondiale di soluzioni consumer in ambito wireless (20 milioni di dispositivi venduti dal 2005). I suoi prodotti abbracciano tuttavia anche altri settori del mondo delle telecomunicazioni: è il caso del dispositivo oggetto della nostra recensione, EdgeRouter X, modello base di una serie di prodotti dedicati al Routing e Switching e che condividono l’etichetta commerciale EdgeMAX®.

Edgerouter X è un router entry level che si rivolge al mercato SOHO (Small Office/Home Office), proposto ad un prezzo particolarmente aggressivo - $ 49,99 sul listino ufficiale. È indicato da Ubiquiti come prodotto di classe carrier, con rapporto prezzo-prestazioni molto vantaggioso, il tutto su un case metallico ultra compatto.

Read more EdgeRouter X: piccolo ma pieno di risorse-

Teslacrypt: rilasciata la chiave

Gli sviluppatori del temuto ransomware TeslaCrypt hanno deciso di terminare il progetto di diffusione e sviluppo e consegnare al pubblico la chiave universale per decifrare i file. Read More -

Proxmox 4.1 sfida vSphere

Proxmox VE (da qui in avanti semplicemente Proxmox) è basato sul sistema operativo Debian e porta con sé vantaggi e svantaggi di questa nota distribuzione Linux: un sistema operativo stabile, sicuro, diffuso e ben collaudato. Read More -

Malware: risvolti legali

tutti i virus e in particolare i più recenti Ransomware, che rubano i vostri dati e vi chiedono un riscatto, violano la legge. Vediamo insieme come comportarsi, per capire anche se e quando bisogna sporgere denuncia. Read More

- 1