Author

Filippo Moriggia

Dopo 10 anni di esperienza nel settore del giornalismo tecnico collaborando con PC Professionale, Panorama e altre testate del gruppo Mondadori, Filippo Moriggia ha fondato Guru Advisor, il sito italiano di riferimento per professionisti del settore IT, system integrator e managed service provider.

È laureato in Ingegneria delle Telecomunicazioni e svolge attività di libero professionista come consulente presso aziende e studi professionali. Si occupa in particolare di software, virtualizzazione, reti e sicurezza. È certificato VMware VCA for Data Center Virtualization.

Se avete letto con attenzione le numerose interviste che abbiamo fatto al Mobile World Congress avrete notato un sottile filo rosso che lega la maggior parte di esse: l’attenzione alle problematiche di sicurezza.

In un mondo eternamente e costantemente interconnesso non ci sono password, firewall o algoritmi di cifratura che possano garantire sempre e comunque la protezione del dato. Come nella protezione di una casa, antifurti, porte, inferriate, i più sofisticati sistemi tecnologici possono non essere sufficienti a garantirne la protezione se un criminale sa che dentro quelle mura ci sono alcune valigette piene di milioni di dollari o di lingotti d’oro.

Dobbiamo dunque convivere con l’idea che i nostri dati sono al sicuro – per ora – ma potrebbero non esserlo più nel momento in cui qualcuna delle protezioni che utilizziamo non fosse più sufficientemente moderna o aggiornata per proteggerci.

E come nei migliori film d’azione scopriremo che alla fine non sarà magari una debolezza del fabbro nel montaggio di un’inferriata o un baco nel software della centralina dell’antifurto a bucare la nostra linea di difesa, ma una debolezza “sociale”, un parente che tiene le chiavi di casa incustodite, una donna delle pulizie distratta o un po’ boccalona o la figlia adolescente che ha un fidanzato poco di buono.

Nel mondo dell’informatica gli equilibri stanno cambiando perché i nostri dati stanno diventando improvvisamente preziosi. Nella maggior parte dei casi lo sono solo per noi, per la nostra azienda, ma hanno comunque un valore, al punto che saremmo disposti a spendere alcune centinaia di euro per riaverli. In alcuni casi migliaia di euro o persino di più. Purtroppo chi sviluppa i ransomware (di cui vi parliamo nel dettaglio in questo numero) l’ha capito. E per questo sta mettendo in campo mille risorse, lavorando sia sul campo tecnico sia su quello sociale. Perché c’è un obiettivo, concreto e preciso. I vostri soldi.

Per non farvi cogliere impreparati e per non lasciare la vostra azienda o i vostri clienti in balìa di qualche ragazzino russo datevi dunque da fare. Informatevi, cambiate le vostre strategie, rinforzate le inferriate e formate i dipendenti. Solo così i vostri dati resteranno al sicuro.

Per preparare questo articolo abbiamo chiesto a tutte le principali società che si occupano di sicurezza di spiegarci quali tecnologie o tool mettono a disposizione per la protezione dai ransomware. I normali antivirus basati su signature infatti non sono sufficienti per proteggersi, perché questi malware vengono spesso confezionati su misura ad ogni attacco e l’eseguibile viene mascherato e modificato in vari modi, così da apparire sempre differente. Naturalmente i consigli più scontati li sapete già: mantenere Windows, l’antivirus e tutti i principali software aggiornati (inclusi i tool come Flash, Java, Adobe Reader, spesso veicolo di attacchi). Vediamo quali altre informazioni abbiamo raccolto dalle security firm che ci hanno risposto.

Avast, conosciuta soprattutto per i suoi antivirus ci ha parlato di DeepScreen: questa tecnologia, parte di tutti i prodotti desktop dalla versione 2014, si basa sul principio del sandboxing. I potenziali malware vengono prima eseguiti nella sandbox, per valutarne il loro comportamento. Secondo Avast i malware usano sempre nuove tecnologie per evadere questo tipo di protezioni, ma il loro engine viene continuamente aggiornato insieme alle definizioni e perciò include sempre le ultime funzioni di controllo, per evitare di essere ingannato da qualche trucco specifico.

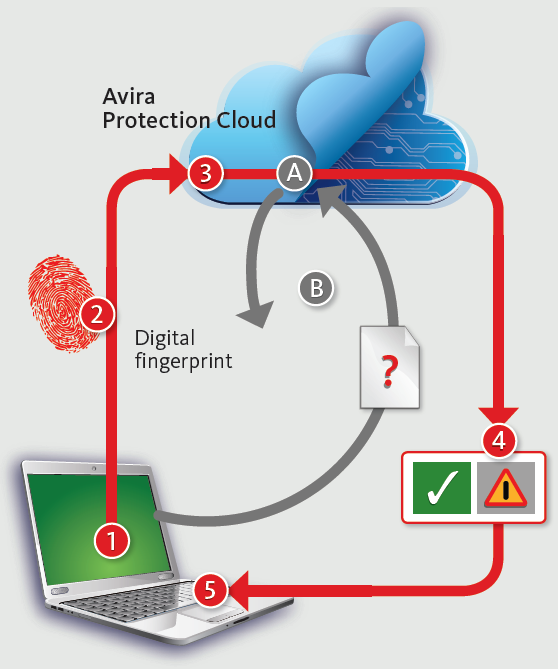

Avira raccomanda innanzitutto di attivare la protezione basata su Cloud (Avira Protection Cloud - vedi immagine a fianco). Questa tecnologia manda una impronta dei file sospetti nei laboratori della famosa security firm per verificare se si tratta di un eseguibile già controllato. Se il file non è conosciuto viene immediatamente caricato online e analizzato. Avira utilizza svariate tecniche per superare le tecnologie anti-debugging e anti-sandboxing sfruttate dai malware.

Come fare il backup sui PC/server

Per evitare che i ransomware attacchino anche i vostri backup non potete salvarli su una normale share della rete o su un disco USB, dovete ricorrere a un backup locale non accessibile o a un backup nel cloud, come 1Backup o qualche servizio simile.

Su questo numero di GURU advisor vi spieghiamo ad esempio come sfruttare gli snapshot del file system ZFS con Freenas per proteggervi dai ransomware.

L’ideale è che il vostro backup sia effettuato su un Nas o un server separato, non collegato al dominio o con permessi estremamente ridotti. In ogni caso nessuno dei client in uso deve poter accedere direttamente al backup senza digitare una password (che non deve essere memorizzata). Se usate già un software di backup sui client, verificate la possibilità di inserire un comando pre/post backup con cui collegare la share e poi scollegarla immediatamente.

Read more Ransomware, come proteggersi: backup sicuri e tool specifici per prevenire le infezioniTorniamo a parlare di quella che è una delle minacce più pericolose e aggressive degli ultimi anni: i ransomware, detti anche crypto-virus: software dannosi che cifrano o rubano i dati dell’utente e chiedono un riscatto per restituirli.

Cosa sta cambiando? Come si stanno evolvendo questi virus? Ci sono soluzioni affidabili con cui proteggersi? Non è semplice rispondere a tutte queste domande ma un sistemista, un tecnico o un IT manager oggi deve conoscere bene questo argomento e studiare tutte le possibili strategie per la protezione dei dati, sia all’interno sia all’esterno dell’azienda.

Read more Ransomware: come si stanno evolvendo - le ultime novità da Cryptolocker & C.

Progettare reti Wifi, 3G e Bluetooth su tablet o cellulare

Benoit Fleury. VP, Product Line Management di iBwave ci parla della nuova versione Mobile del loro potente prodotto per la progettazione di reti wireless

Buongiorno Benoit, iniziamo parlando un po’ della vostra azienda che non è molto conosciuta al grande pubblico.

iBwave nasce a Montreal in Canada 13 anni fa per soddisfare un’esigenza ben precisa, quella dei system integrator che si trovano a dover progettare sistemi wireless sempre più complessi e non hanno uno strumento software che li aiuti. Da allora la società è cresciuta molto e ora si rivolge a un pubblico molto più ampio, che comprende le Telco e molte società con profili più alti. iBwave realizza software per la progettazione di reti wireless di qualsiasi tipo, Wifi, 3G, LTE, Bluetooth. Il nostro software supporta qualsiasi architettura wireless ed è vendor independent.

Read more Progettare reti Wifi, 3G e Bluetooth su tablet o cellulare - Intervista a Benoit Fleury Product...-

Teslacrypt: rilasciata la chiave

Gli sviluppatori del temuto ransomware TeslaCrypt hanno deciso di terminare il progetto di diffusione e sviluppo e consegnare al pubblico la chiave universale per decifrare i file. Read More -

Proxmox 4.1 sfida vSphere

Proxmox VE (da qui in avanti semplicemente Proxmox) è basato sul sistema operativo Debian e porta con sé vantaggi e svantaggi di questa nota distribuzione Linux: un sistema operativo stabile, sicuro, diffuso e ben collaudato. Read More -

Malware: risvolti legali

tutti i virus e in particolare i più recenti Ransomware, che rubano i vostri dati e vi chiedono un riscatto, violano la legge. Vediamo insieme come comportarsi, per capire anche se e quando bisogna sporgere denuncia. Read More

- 1