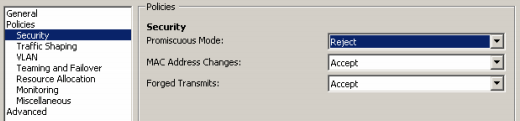

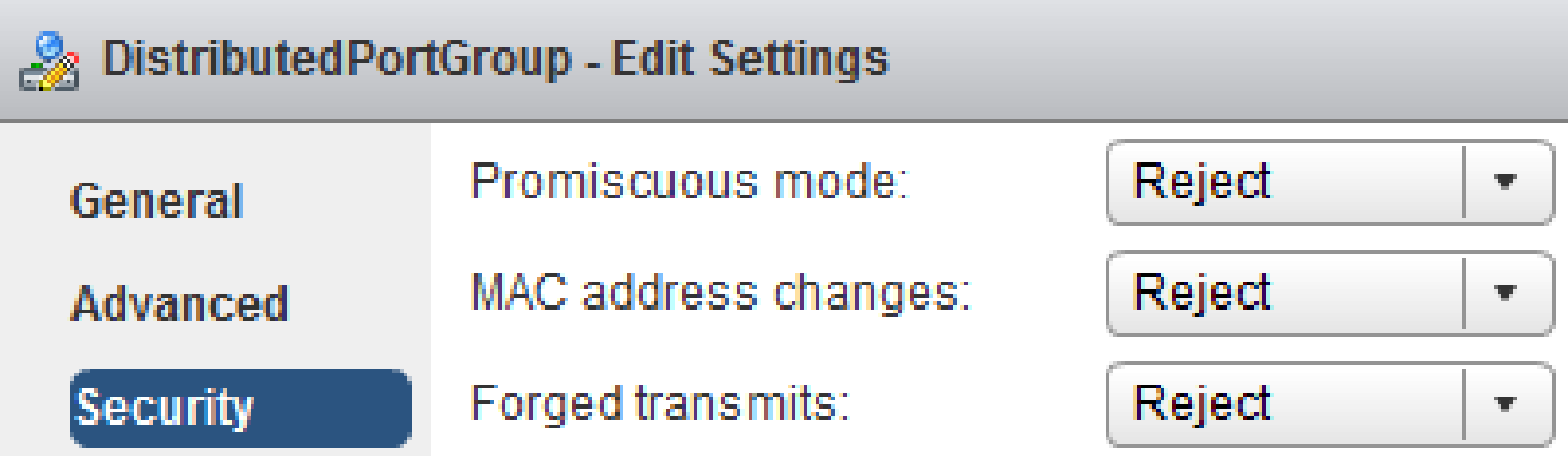

Le impostazioni di sicurezza sono valide per l’intero port group distribuito, con concetti simili a quanto già visto per gli switch standard.

- Promiscuous Mode: impostazione della modalità promiscua per le interfacce di rete virtuali. Se si sceglie Reject (impostazione di default), le interfacce virtuali non saranno in grado di intercettare il traffico non indirizzato ad esse, anche se impostate in modalità promiscua. Con l’impostazione Accept, è possibile eseguire attività di sniffing in rete.

- MAC Address Changes: rende possibile la modifica del mac-address nelle macchine virtuali. Se impostato su Reject, nel momento in cui una macchina virtuale utilizza un mac-address differente da quello assegnato alla sua interfaccia virtuale, non sarà più in grado di ricevere pacchetti. Di default l’impostazione è su Accept.

- Forged Transmits: specifica se una VM può inviare pacchetti con mac address diverso da quello impostato nell’interfaccia virtuale (di default è su Accept). Se l’impostazione è su Reject, verranno bloccati tutti i pacchetti in uscita con mac-address sorgente diverso da quello assegnato.

Gestione tramite vSphere Client

Gestione tramite vSphere Web Client

Le istruzioni presenti in questa pagina fanno riferimento alla versione 5.x di VMware vSphere.