- Dettagli

-

Pubblicato: Martedì, 04 Maggio 2021 13:57

-

Scritto da Guru Advisor

Il monitoraggio è uno degli aspetti fondamentali nella gestione delle infrastrutture IT. Avere sistemi di controllo affidabili e ben strutturati consente un alto livello di affidabilità e di automazione, oltre ad un significativo risparmio di risorse.

In questo contesto abbiamo deciso di testare la piattaforma Application Manager di ManageEngine, una compagnia di proprietà della ben più grande Zoho Corporation già nominata nelle nostre comparative sui controlli remoti e servizi email. Dopo una attenta ricerca, la scelta è ricaduta su questo prodotto per un motivo tanto semplice quanto fondamentale: supporta il monitoraggio di host ESXi anche nella versione gratuita.

Piattaforme concorrenti come Veeam ONE sono – sotto certi aspetti – più interessanti e piacevoli alla vista, oltre ad essere egualmente disponibili anche in una versione gratuita; tuttavia lavorano solo con istanze vSphere dotate di licenza e in molti scenari di piccole dimensioni questo fattore è bloccante.

Leggi tutto...

- Dettagli

-

Pubblicato: Venerdì, 22 Maggio 2020 16:47

-

Scritto da Lorenzo Bedin

Garantire un accesso sicuro a workstation, server e reti è una delle principali priorità per chi si occupa di infrastrutture IT e in molti casi l’utilizzo di una semplice password non è un sistema sufficientemente sicuro.

Proprio in questo contesto si posiziona il software Logon Key della software house moldava Rohos (anche nota come Tesline-Service Srl), che punta a garantire un accesso di tipo Two-Factor-Authentication (TFA) multi dispositivo e multipiattaforma. Nel portfolio dell’azienda troviamo anche altre soluzioni legate al mondo della sicurezza, come Disk Encryption e Face Logon.

Leggi tutto...

- Dettagli

-

Pubblicato: Venerdì, 22 Maggio 2020 16:47

-

Scritto da Guru Advisor

La pervasività del Web è una realtà con cui ormai abbiamo imparato a convivere, che ogni giorno amplia i suoi margini di integrazione con la nostra vita e non riguarda più solo gli addetti ai lavori.

Professionisti, imprese, aziende e utenti di ogni tipo fruiscono ogni giorno di applicazioni Web: dal portale dell’home banking ai propri social, dal booking online al sito aziendale. Tutte queste realtà digitali devono fare i conti, altrettanto quotidianamente, con una innumerevole quantità di minacce interne ed esterne.

Acunetix è un web vulnerability scanner e si pone come strumento di identificazione e gestione di tutti quei problemi di sicurezza e vulnerabilità legati alle applicazioni Web, dai CMS alle più complesse piattaforme custom. Il software è in grado di analizzare e identificare in modo preciso una gran varietà di problemi. La piattaforma è scritta interamente in C++ ed è composta da diversi moduli, ognuno che lavora ad un diverso livello e con un target specifico: dall’identificazione di link malevoli e malware, alla scansione per la ricerca di patch mancanti sui sistemi in rete.

Leggi tutto...

- Dettagli

-

Pubblicato: Giovedì, 21 Maggio 2020 11:59

-

Scritto da Lorenzo Bedin

In passato ci siamo già occupati dei software di controllo remoto, parlandone in un approfondito articolo dedicato. Vista la attuale situazione legata alla pandemia da Sars-CoV-2, il tema dello smart working è diventato una urgenza con cui molti utenti hanno dovuto scontrarsi.

Che si tratti di infrastrutture aziendali o comunicazioni tra clienti e professionisti, i due principali vettori di comunicazione per mettere in atto tale strategia di lavoro sono le piattaforme per audio/video conferenze e i software di controllo remoto. Abbiamo quindi deciso di affrontare nuovamente l’argomento, rivalutando alcuni prodotti già testati ed aggiungendone altri.

Leggi tutto...

- Dettagli

-

Pubblicato: Lunedì, 13 Maggio 2019 15:07

-

Scritto da Riccardo Gallazzi

Rilasciato WordPress 5.1.1

WordPress 5.1.1 è ora disponibile; questa è una Security Release che non introduce nuove funzioni particolari ma si concentra sulla risoluzione di problemi di sicurezza e miglioramento del sistema attuale.

In particolare propone 14 miglioramenti e bugfixes (consultabili qui), incluse funzioni per facilitare il passaggio alla versione minima di PHP che verrà richiesta da WordPress 5.2 (in rilascio a fine aprile) e una sanitizzazione dei commenti conservati nel database in modo da prevenire attacchi Cross-Site Scripting.

Joomla 3.9.4 è disponibile

Joomla ha rilasciato la versione 3.9.4 del popolare CMS.

La versione 3.9.4 è una security release che non introduce novità funzionali bensì sistema dei problemi.

Tra i miglioramenti di questa versione segnaliamo la bonifica di 3 vulnerabilità Cross-Site Scripting (XSS), l’aggiunta di plugin per Termini d’Uso e Consenso Privacy, funzioni tracciate per Log Azioni Utenti, aggiunta sottotitoli ad articoli in evidenza.

Maggiori dettagli sono disponibili in questo post del blog Joomla.

Leggi tutto...

- Dettagli

-

Pubblicato: Martedì, 07 Maggio 2019 16:08

-

Scritto da Lorenzo Bedin

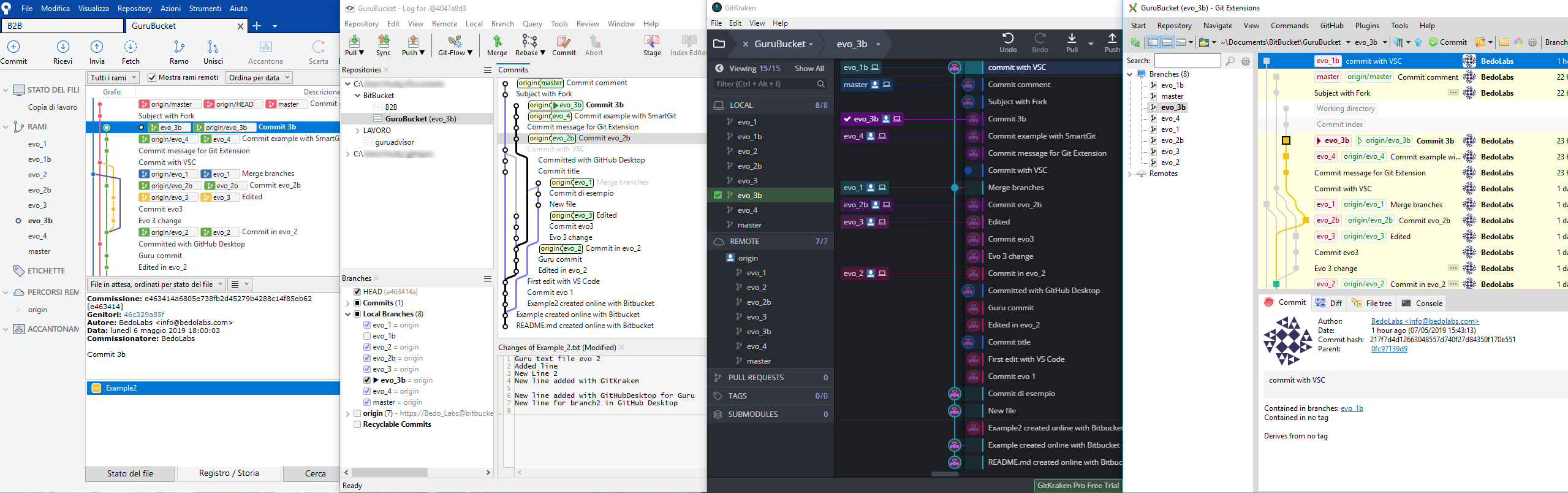

In questi ultimi due numeri di GURU abbiamo trattato in modo piuttosto esteso i vantaggi e gli scenari di utilizzo di Git. Un aspetto molto importante per sfruttare al meglio questa tecnologia è il client scelto.

Abbiamo quindi deciso di testare una selezione di client Git con interfaccia grafica, sottoponendoli ad una sequenza di passaggi uguale per tutti, in modo da simularne una esperienza d’uso tipica.

Selezione e procedura

Esistono numerosissimi client Git grafici, ma la nostra selezione ci ha portato a confrontarne complessivamente otto. Una presenza così massiccia sta ad indicare una grande attenzione da parte degli sviluppatori, rispetto a questo strumento, che vede progetti imponenti come GitKraken, scontrarsi con soluzioni iper semplificate come Tortoise Git.

A parte Ungit, che fa categoria a parte in quanto web-based, abbiamo scelto prodotti con il supporto almeno a Windows e Mac, mentre l’ambiente Linux non è previsto da tutti.

La procedura replicata in tutti i casi è piuttosto basilare, ma rispecchia gli utilizzi imprescindibili di questi strumenti, al di là delle funzioni estremamente avanzate che molti di essi supportano. La prima fase è la clonazione di un repository, seguita da una panoramica della dashboard a progetto avviato, l’aggiunta di una branch e l’invio di un commit.

Leggi tutto...

- Dettagli

-

Pubblicato: Giovedì, 02 Maggio 2019 16:32

-

Scritto da Guru Advisor

Articolo introduttivo -> Introduzione a GitLab

La pagina iniziale di GitLab si presenta come nell’immagine sottostante, con una toolbar nella parte alta, accompagnata sulla sinistra dal riquadro delle attività (riferito al repository attuale) e con accesso diretto alle brach di ogni file. Cliccando su Commits è possibile vedere la relativa cronologia, oltre che lo stato delle ramificazioni tramite la sezione Branches. La funzione commit consente di individuare gli utenti e le relative attività svolte sui file del repository (aggiunta, modifica, cancellazione).

GitLab: creare un repository

Per poter utilizzare GitLab occorre registrarsi sul sito gitlab.com e creare un proprio account. Una volta in attivato ci si troverà nella schermata iniziale dei progetti, cui si accede facendo clic sulla voce Projects della toolbar. Nella finestra che appare si trovano quattro opzioni sotto forma di icone e il modo migliore per partire con un progetto è creare prima un gruppo (in modo da definire il macro-contenitore di repos, utenti e permessi), per poi cliccare sulla voce Create a Project. In questa fase si può scegliere tra la creazione di un progetto da zero, l’utilizzo di un template, oppure l’import di un lavoro già realizzato altrove.

Nella sezione Visibility level possiamo definire il grado di protezione del progetto tra privato, interno (chiunque sia loggato su gitlab.com) o completamente pubblico. Quest’ultimo è il caso di progetti open cui possono contribuire tutti, mentre Internal è una soluzione ideale se GitLab è installato su una piattaforma on-premises.

Leggi tutto...

- Dettagli

-

Pubblicato: Mercoledì, 01 Maggio 2019 16:32

-

Scritto da Guru Advisor

Articolo precedente: introduzione ad Ansible

Continua il nostro viaggio alla scoperta di Ansible, parlando di altri tasselli fondamentali nella struttura e per l’utilizzo del software.

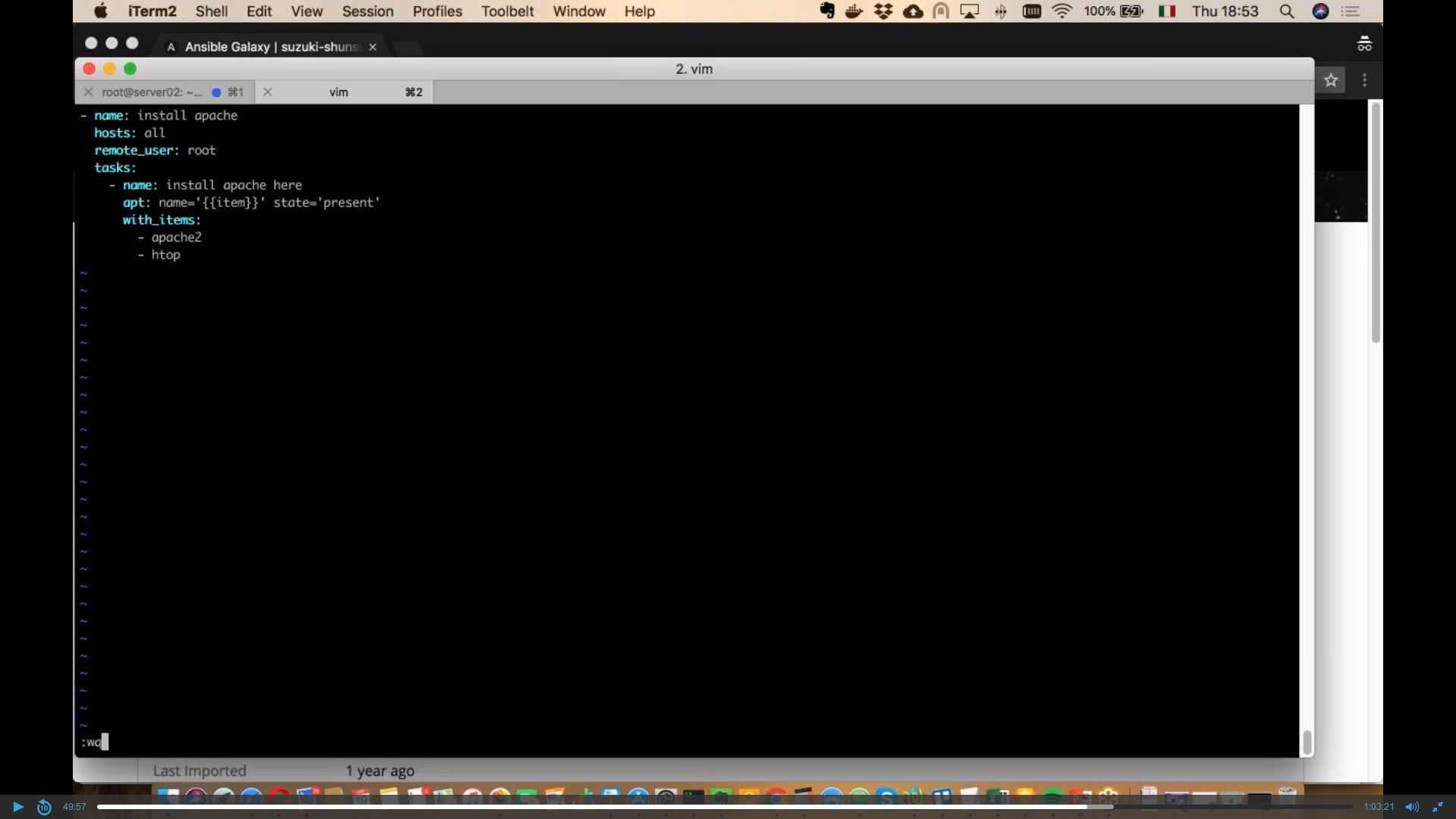

Play e playbook: differenza?

Un esempio di playbook è riportato nell’immagine qui di seguito, nella quale si vede il contenuto del file YAML costituente il playbook stesso. Questo particolare playbook contiene in realtà un solo play, quindi siamo di fronte al caso limite in cui playbook e play coincidono.

Il play contiene due task con la definizione degli host destinatari (hosts: web), il comando become (dove il parametro yes indica che gli host divengono tali dopo l’installazione) e le variabili che definiamo con il parametro var: .

Leggi tutto...

- Dettagli

-

Pubblicato: Giovedì, 13 Dicembre 2018 15:47

-

Scritto da Veronica Morlacchi

La data protection by design è uno dei criteri fondamentali indicati dall’ormai noto GDPR che un titolare di un trattamento di dati personali deve rispettare, sia al momento di determinare i mezzi di quel trattamento sia all’atto del trattamento stesso, nell’adempimento del suo dovere di responsabilizzazione (“accountability”). Anche la tecnologia deve essere progettata per operare nel rispetto della privacy by design, e, dunque, nel rispetto dei diritti fondamentali delle persone fisiche i cui dati vengono trattati.

La c.d. privacy by design, ovvero, protezione dei dati fin dalla progettazione, è uno dei capisaldi del GDPR e fa riferimento all’approccio da utilizzare, nel momento in cui viene pensato un trattamento di dati personali e prima ancora che venga iniziato, ovvero alle modalità tecniche ed organizzative da adottare nell’organizzazione di quel trattamento di “dati personali” - che, si ricorda incidentalmente, sono definiti ex art.4, n.1 come “qualsiasi informazione riguardante una persona fisica identificata o identificabile («interessato»)”.

Leggi tutto...

- Dettagli

-

Pubblicato: Giovedì, 13 Dicembre 2018 15:47

-

Scritto da Guru Advisor

La stesura di software, firmware e codice in generale, non coinvolge solo la conoscenza dei linguaggi di programmazione, le capacità di debug e di ottimizzazione del codice, ma anche anche la corretta e coerente gestione delle versioni del codice stesso (versioning).

Che si tratti del lavoro di un singolo sviluppatore, o di un team magari anche distribuito dal punto di vista geografico, il versioning è diventato un aspetto fondamentale per lo sviluppo, anche in virtù di software sempre più vasti e con decine di migliaia di righe di codice da gestire. In questo contesto sono nate alcune piattaforme specializzate, tra cui spitta Git: un motore di versioning gestibile da interfaccia grafica, sia localmente sia via Web. Sulla base di Git si sono poi sviluppati diversi prodotti, come Gitlab e Bitbuket per citare le due più famose.

In questo articolo andremo a conoscere gradualmente Git – sfruttando Gitlab come ambiente di test - in tutti i suoi aspetti fondamentali e operativi: che cos’è GIT e come funziona, cosa sono i commit, i repository e i branch e le differenze tra la versione Cloud e on-premises.

Leggi tutto...