A metà maggio, quello che inizialmente poteva sembrare un "normale" attacco ransomware, ha scatenato un notevole impatto immediato anche sui canali dei non addetti ai lavori: stiamo parlando di WannaCry.

Questo ransomware, nell'arco di qualche decina di ore, ha infettato migliaia di computer e messo in ginocchio svariate infrastrutture a livello europeo, prima che si riuscisse a tamponare la situazione. Analizziamo cosa è successo e perché in realtà è un attacco particolare nel suo genere e, per alcuni aspetti, addirittura inquietante.

Cronologia degli eventi

I gruppi di ricerca MalwareHunterTeam, GData e Malwarebytes hanno osservato il malware Trojan.Encoder.11432 (conosciuto anche come WannaCry, WannaCryptor, WanaCrypt0r, WCrypt, Wana Decrypt0r, WCRY e WNCRY) alcune settimane prima dell’attacco, ma senza rilevare una distribuzione tale da far pensare ad un attacco imminente. (Dr.Web ha aggiunto Wanna Decryptor 1.0 al suo database di virus il 27 marzo).

Venerdì 12 maggio è iniziato l’attacco, con i primi segnali registrati nella mattinata quando Telefonica (il noto ISP spagnolo) dirama un avviso in cui chiede raccomanda ai propri clienti di spegnere i computer per via di un attacco informatico in corso. In poche ore il ransomware inizia a mietere vittime in tutto il mondo: il New York Times ha pubblicato una mappa interattiva che mostra l’andamento dei focolari d’infezione nelle ore immediatamente successive all'avvio dell'attacco.

Il giorno successivo accadono due eventi inaspettati: Microsoft rilascia una patch anche per sistemi - XP e Server 2003 - non più supportati da anni, e un ricercatore riesce, quasi per caso, a contenere l’attacco sfruttando una falla nell’architettura del ransomware.

L’attacco continua per tutto il weekend, ma trova sempre meno sistemi da colpire, dal momento che utenti e sistemisti si hanno iniziato ad applicare patch e aggiornamenti pendenti. Lunedì 15 vengono rilevate svariate nuove versioni di WannaCry e altri ransomware che ne imitano il funzionamento.

Anche nei giorni successivi gli attacchi continuano, e attualmente si registrano ancora infezioni.

In totale sono stati colpiti centinaia di migliaia (più di 400mila al 17 maggio) di sistemi Windows in 150 Paesi del mondo, con vittime illustri come il sistema sanitario inglese (NHS), il provider spagnolo Telefonica, FedEx, l’Università di Montreal, di Shandong e di Milano-Bicocca, Renault, Hitachi, Petrobras, vari ospedali, le ferrovie russe e tedesche e municipalità in India.

Circa 336 persone hanno pagato il riscatto per un importo complessivo di circa 50,5 BitCoin, ossia 112mila euro.

La struttura del ransomware

WannaCry è un ransomware, cioè un malware che cifra i file presenti sul computer e chiede un riscatto in valute virtuali per poter ottenere la chiave di decrittazione e sbloccare i propri dati. Questo tipo di malware non è recente: il primo caso documentato risale addirittura al 1989 con “PC Cyborg”, ma è solo da fine 2013 che occupano sempre più assiduamente il podio delle minacce più pericolose e diffuse.

WannaCry si basa su due exploit (ovvero codice che sfrutta una vulnerabilità più o meno note per portare a termine un attacco informatico) che sono stati sottratti alla NSA (l’americana National Security Agency) dal gruppo di hacker Shadow Brokers e successivamente rilasciati assieme ad altri exploit diretti, tra gli altri, al sistema operativo Microsoft Windows.

Il primo exploit si chiama EternalBlue (individuato dal ricercatore francese Kaffeine) ed esegue delle scansioni in rete per trovare i computer Windows esposti tramite porta 445 (TCP, usata per Samba-CIFS): in pratica sfrutta una vulnerabilità del protocollo SMBv1 (Server Message Block versione 1) che si occupa di mettere in comunicazione il server con componenti come stampanti o share di rete, per accedere al sistema.

Dopo aver individuato un server vulnerabile il worm accede al sistema, crea una copia di sé stesso ed entra in esecuzione: per prima cosa cerca di contattare un determinato sito Internet, e se è in grado di connettersi al dominio, il worm non esegue il componente che cifra i dati, ma rimane attivo e continua a contattare il sito e a diffondersi su altri computer sia in Internet che nelle reti interne: SMB è un protocollo che generalmente viene usato senza troppe precauzioni in ambito aziendale e proprio per questo motivo la diffusione risulta enormemente facile.

Se invece il worm non riesce a contattare il dominio di test, estrae un file ZIP protetto da password nella stessa cartella dove è in esecuzione ed esegue il ransomware che procede con la cifratura dei dati sulla macchina obiettivo.

Il payload, ossia il ransomware vero e proprio che cifra i file, è scaricato e installato con DoublePulsar, il secondo exploit, che lavora direttamente nel kernel (a livello Ring 0, quello con i maggiori privilegi: in pratica nel cuore del del sistema operativo) ed è una backdoor che permette di iniettare nel computer qualsiasi tipo di payload. Già ad aprile è stata rilevata un’ondata di infezioni di DoublePulsar, con circa 30mila infezioni rilevate da Below0Day, che ha rilasciato uno strumento per verificare se la backdoor è presente sul proprio sistema operativo.

Vengono cifrati i file con le estensioni più comuni: documenti, immagini, file audio e video, file Office, archivi, database, codice, script e anche file di macchine virtuali come .vmx e .vmdk (VMware) e immagini .iso e .raw.. Viene aggiunta l’estensione .WNCRY ai file cifrati e vengono aggiunti i file @[email protected] e @[email protected] in ogni cartella dove il ransomware ha effettuato passaggi.

Dunque il malware elimina le copie VSS (Volume Snapshot Service), disabilita i punti di ripristino di Windows e cancella la cronologia di Windows Server Backup in modo da non poter recuperare una versione dei file precedente alla cifratura.

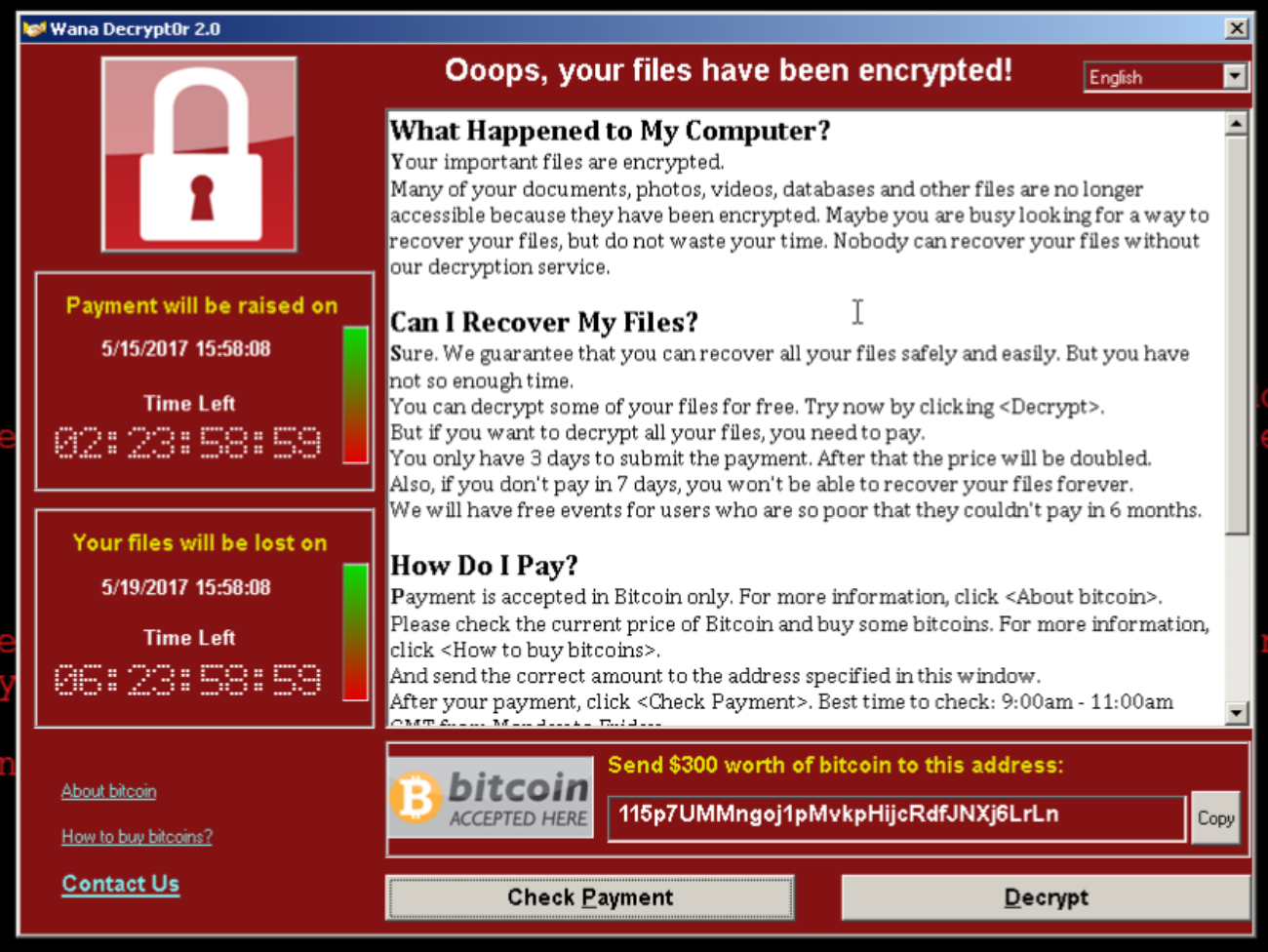

Infine viene visualizzata la schermata di WanaDecrypt0r 2.0 con le informazioni sul pagamento del riscatto di circa 300 $.

Un eroe involontario

Abbiamo spiegato nel precedente paragrafo che il worm basa le sue modalità di azione sul fatto che sia riuscito o meno a contattare dei domini di test. Un ricercatore noto su Twitter come MalwareTech ha raccontato, con un post dal titolo “How to Accidentally Stop a Global Cyber Attacks”, che esaminando il codice di un campione di ransomware ha scoperto questo meccanismo, e ha registrato i domini in modo che il malware riuscisse a contattarli e, in base a quanto visto qualche riga fa, a non eseguire la cifratura dei file.

MalwareTech è diventato (forse?) involontariamente un eroe che ha in qualche modo rallentato l’avanzata del ransomware dando tempo agli utenti di venire a conoscenza dell’attacco ed aggiornare il proprio sistema operativo, evitando di conseguenza uno scenario che - proprio in virtù delle capacità di diffusione e del vettore di diffusione (EternalBlue) del malware - avrebbe potuto essere catastrofico.

Diversi siti hanno parlato di sistema di “kill switch” (interruttore) del ransomware, in realtà è più giusto osservare che questa è una misura, seppur banale, utilizzata dal ransomware stesso per verificare se è in un sistema operativo vero e proprio o è in una sandbox o in una macchina virtuale: in quest’ultimo caso il ransomware non cifra i dati in modo da non attirare l’attenzione dei ricercatori (che gestiscono la sandbox, ossia un’area speciale e isolata dal resto della rete in cui testare il comportamento dei campioni in esame) e passare inosservato, così da non essere analizzato in cerca di una possibile contromisura.

Il sistema di controllo basato su dominio restituisce l’informazione che il malware è su un vero sistema operativo se non riesce a contattare il dominio in questione (che non è registrato ed è stato “ideato” casualmente: uno di dei domini in questione è iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com): ma se è in una sandbox allora riceve una comunicazione fittizia dal dominio creata dalla sandbox stessa, proprio per il modo in cui operano le sandbox in cui si analizza tutto il traffico in entrata e in uscita. Questa tecnica è utilizzata anche dai ransomware Locky e Bart.

Il colpo di genio di MalwareTech è stato registrare il dominio, un’operazione da 10$ e 5 minuti.

Gli sviluppatori di WannaCry hanno poi creato nuove varianti del malware eliminando questa parte dal codice.

Mitigazione dell’attacco e recupero dati

Già a marzo Microsoft aveva rilasciato un aggiornamento cumulativo, MS17-010, che includeva una soluzione per la vulnerabilità del protocollo SMBv1, che è stato sfruttato per accedere ai sistemi operativi vittime di WannaCry; e infatti Windows 10, i cui aggiornamenti sono eseguiti automaticamente di default, è rimasto indenne all’attacco, così come pure tutti i computer che hanno eseguito l’aggiornamento MS17-010.

L’indomani dell’attacco, il 13 maggio, Microsoft ha rilasciato una patch per Windows XP, Windows 8 e Windows Server 2003, che erano rimasti scoperti da MS17-010 (8 è considerato obsoleto e l’aggiornamento a 8.1 o 10 è ritenuto obbligatorio), di fatto sanando la vulnerabilità in tutti i sistemi operativi Windows presenti. Per comprendere le potenzialità dell’attacco e la gravità della vulnerabilità si pensi che Windows XP e Server 2003 non ricevono un aggiornamento da maggio 2014, momento della cessazione del loro supporto da parte di Microsoft.

Microsoft già nel 2015 consigliava di disabilitare SMBv1.

Anche Below0Day in tempi non sospetti invitava ad eseguire l’aggiornamento o a disabilitare SMBv1 su Server 2003 ed XP, come si legge nelle indicazioni sul sito creato appositamente per verificare se DoublePulsar è presente sul proprio sistema operativo. Naturalmente non c’era il sospetto che DoublePulsar potesse essere usato per scaricare il payload di un ransomware.

È stato scoperto che in alcuni casi i numeri primi usati per cifrare i dati sono contenuti in memoria, a patto che il computer non sia stato riavviato: in questo caso è possibile il recupero dei file cifrati con WanaKiwi, uno strumento disponibile a questo indirizzo.

Non sono state rilasciate le chiavi private necessarie a creare uno strumento di decrittazione, per cui al momento WanaKiwi rimane l’unica possibilità di decifratura dei file. Si consiglia quindi di conservare i file cifrati in attesa che venga creato uno strumento di decrittazione.

Aftermath e scenari futuri

WannaCry è particolarmente infido nella sua architettura e nel suo modo di operare.

Infatti questo ransomware include due exploit della NSA ed ha la capacità di diffondersi autonomamente, sfruttando delle vulnerabilità note di Windows tra cui il protocollo SMB che spesso è richiesto nelle operazioni aziendali, ed ha colpito sistemi in 150 Paesi.

Se prima d’ora quasi tutti i ransomware sono stati distribuiti tramite allegati email o siti phishing, e quindi in qualche modo sono evitabili con una dovuta istruzione degli utenti, in questo caso WannaCry si è distribuito autonomamente senza l’intervento manuale dell’utente.

Non sono stati individuati gli autori dell’attacco né sono state fatte rivendicazioni; si specula sia opera di Lazarus Group, sospettato di essere supportato dalla Corea del Nord. I ricercatori Flash Point hanno pubblicato uno studio basato sull’analisi linguistica delle note create dal ransomware per il pagamento che suggerisce che gli autori abbiano una buona conoscenza della lingua inglese e che parlano correttamente cinese: tutte le note sono state tradotte con Google Translate tranne quelle in inglese e cinese che sono state scritte di proprio pugno. Gli stessi ricercatori notano intelligentemente che non bisogna concludere che gli autori siano cinesi o che si possa, in base all’analisi delle note, risalire alla nazionalità: potrebbero aver incluso la propria lingua madre tra quelle tradotte con Google Translate.

L’attacco ha sfruttato una falla di SMBv1 di cui Microsoft non solo era a conoscenza, ma aveva anche provveduto al rilascio di una patch; come ricordato, Microsoft già nel 2015 invitava a disabilitare SMBv1.

Grazie alla scoperta del killswitch l’attacco è stato mitigato e ha fatto meno danni del previsto; eppure con una corretta politica di aggiornamento dei sistemi operativi e una corretta informazione da parte dell’utenza, WannaCry avrebbe potuto fare ancor meno danni.

Nonostante il fenomeno WannaCry sia stato arginato, il team Shadow Brokers ha già rilasciato diversi exploit oltre a EternalBlue e DoublePulsar e minaccia di rilasciare mensilmente ulteriori exploit tramite “TheShadowBrokers Data Dump of the Month”, sfruttabile con abbonamento mensile.

Quattro ricercatori, Matthew Hickey (@HackerFantastic), @X0rz, Nicholas Weaver (@ncweaver), e Tim Strazzere (@timstrazz), hanno lanciato una campagna di crowdfunding su Patreon con lo scopo di raccogliere i 22.000 $ (l’attuale cambio dei 100 ZCASH richiesti da Shadow Brokers) richiesti per ottenere il Dump di giugno, e ogni mese quello corrispondente, in modo da poterlo distribuire ai vendor e lavorare su soluzioni che contrastino gli exploit rilasciati.