Con un colpo di scena degno di un film di spionaggio, gli sviluppatori del temuto ransomware TeslaCrypt hanno deciso di terminare il progetto di diffusione e sviluppo e consegnare al pubblico la chiave universale per decifrare i file.

Nell'articolo apparso sullo scorso numero, vi abbiamo parlato a lungo del fenomeno del ransomware: TeslaCrypt è certamente uno dei virus di questo tipo più temuti e diffusi. Fortunatamente una volta tanto è arrivata una buona notizia: è disponibile una chiave di decifratura universale che può essere usata da chi era stato infetto da questo virus.

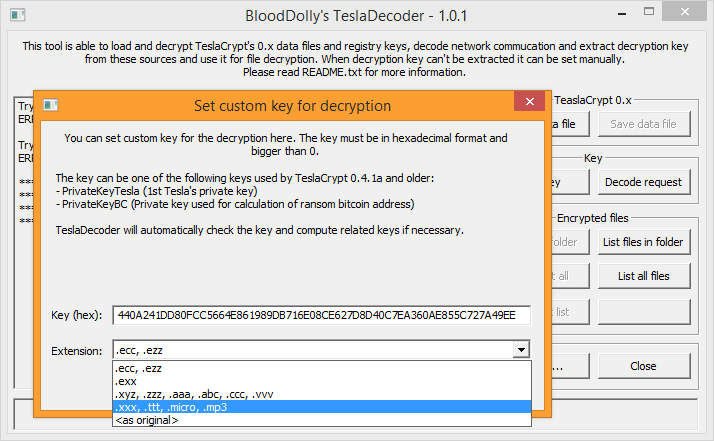

Un ricercatore di Eset – la nota software house che sviluppa l’omonimo antivirus – si è rivolto agli sviluppatori di TeslaCrypt tramite la chat di supporto del portale per il pagamento dei riscatti: fingendosi un utente colpito dal ransomware, ha richiesto l’invio di una chiave di decifratura. Con sua grande sorpresa si è visto recapitare la chiave alfanumerica universale. Naturalmente per poter sfruttare questa chiave serve un tool appropriato, ma anche questo problema è stato risolto:lo sviluppatore BloodDolly, che aveva già rilasciato mesi fa il tool TeslaDecoder per lo sblocco dei file colpiti dalle prime release di TeslaCrypt (1.0 e 2.0), ha aggiornato il suo tool, che ora può decifrare anche i file creati dalle versioni 3.0 e 4.0 del temutissimo ransomware (quelli con estensioni .xxx .ttt .micro .mp3 o addirittura senza estensione).

Per chi avesse tenuto una copia dei file cifrati (come vi consigliamo sempre di fare) si è dunque finalmente aperto uno spiraglio.

Vediamo insieme come scaricare e utilizzare lo strumento di decodifica. A questo link è possibile ottenere il programma: si tratta di un archivio in formato zip contenente una pagina html di istruzioni, una cartella di immagini con gli screenshot dei passaggi da eseguire e tre file eseguibili. Il primo è TeslaViewer: questo componente analizza i file cifrati forniti come esempio ed estrae le chiavi SharedSecret1*PrivateKeyBC e PublicKeyBC, necessarie per procedere nelle fasi successive. TeslaRefactor serve invece per ricreare la chiave privata di decodifica, a partire dalle chiavi precedentemente estratte e fattorizzate. Infine TeslaDecoder in combinazione con la chiave intera, permette la decodifica completa dei file compromessi presenti nel computer.

La procedura indicata rimane complessivamente valida per le versioni 1.0 e 2.0 del ransomware, mentre il rilascio della chiave universale rende superfluo l’utilizzo dei primi due tools nella decodifica dei file colpiti dalle ultime due release, in quanto basta lanciare TeslaDecoder e indicare come chiave quella pubblicata dagli sviluppatori (440A241DD80FCC5664E861989DB716E08CE627D8D40C7EA360AE855C727A49EE).

Questa ottima notizia si somma al rilascio, qualche settimana fa, del tool di Kaspersky per decifrare i file colpiti da CrypXXX. Naturalmente le novità per questi due programmi sono l'unica nota positiva in una situazione complessivamente negativa, con il fenomeno in continuo aumento. Al momento il ransomware più pericoloso secondo gli esperti è Locky, scoperto all’inizio di quest’anno.